System operacyjny OS X (obecnie macOS) firmy Apple, przez lata był uważany za dużo bezpieczniejszy od konkurencyjnego Windowsa. Nie da się jednak ukryć, że przez długi okres czasu była to platforma dużo mniej popularna niż jest obecnie, w związku z tym pisano dla niej mniej wirusów i koni trojańskich. Obecnie macOS zyskał spory kawałek rynku. Jest to też wyraźny sygnał dla osób tworzących szkodliwe oprogramowanie. Od kilku lat widać, że zagrożenia i szkodniki pojawiają się także na Macach (w 2016 roku liczba ataków wzrosła o 744%), chociaż większość z nich (adware), nie niesie ze sobą dużego ryzyka[1]. Po ataku robaka WannaCry warto jednak postawić sobie pytanie, czy pliki przechowywane w systemie macOS/OS X mogą zostać zaszyfrowane przez złośliwy program, tak jak ma to niekiedy miejsce po ataku na system Windows?

Scam w przeglądarce Safari

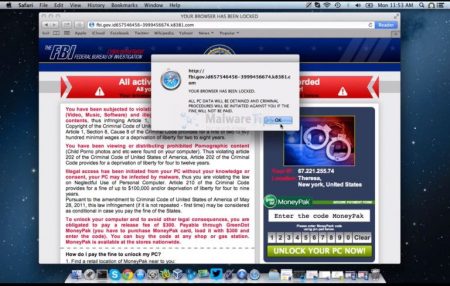

Safari jest domyślą przeglądarką zainstalowaną w systemie, z której korzysta większość użytkowników Maca. Kilka lat temu miał miejsce ciekawie wyglądający atak, który podobny jest do fałszywych komunikatów wyświetlanych na smartfonach, jakoby na naszym telefonie znajdowało się X wirusów. W podobnym tonie brzmiał komunikat, który pokazał się użytkownikom Safari:

Cała aktywność dokonana na tym komputerze została zarejestrowana, wszystkie twoje pliki są zaszyfrowane.[2]

Autorzy stworzyli wiadomość, która ma wyglądać na ostrzeżenie ze strony FBI, z którego wynika, że do blokady komputera doszło w wyniku dystrybucji nielegalnych treści z danego komputera m.in. pornografii. Na pierwszy rzut oka wygląda to jak komunikat, który jest generowany przez ransomware, który także szyfruje dane, a następnie chce za odzyskanie plików okupu. Na szczęście w tym przypadku słowa nie znalazły potwierdzenia w czynie i w rzeczywistości jest to tylko uciążliwy komunikat generowany przez wirusa, a nie prawdziwy program szyfrujący dane.

Niestety nie wystarczyło zamknąć przeglądarki, ponieważ nawet zakończenie procesu Safari, spowoduje pokazanie komunikatu przy okazji następnego uruchomienia przeglądarki. Według komunikatu, jedyną opcją na pozbycie się tego problemu jest opłacenie grzywny w wysokości 300 dolarów. Co więcej, dla uwiarygodnienia całej historii, wirus uzyskuje dostęp do kamery zamontowanej w laptopie i pokazuje obraz na żywo. Takie działanie może dodatkowo wystraszyć użytkownika i zmotywować do zapłacenia nieistniejącej kary.

Na szczęście usunięcie tego komunikatu nie jest specjalnie trudne. Jedną z opcji jest zresetowanie przeglądarki Safari do ustawień fabrycznych.

Macowy ransomware

Drugi przykład to nie tylko coś dużo świeższego (bo z tego roku), ale przede wszystkim jest to już prawdziwe zagrożenie ransomware. Opisywany szkodnik nie ogranicza się do straszenia użytkownika jak to miało miejsce we wcześniejszej historii, ale faktycznie po zainfekowaniu szyfruje pliki i żąda okupu za klucz deszyfrujący.

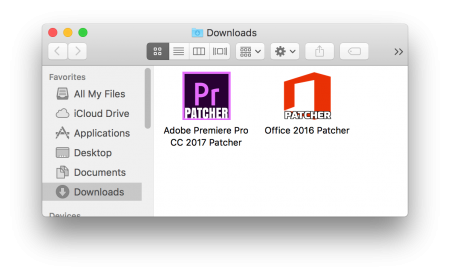

Atakujący wykorzystali tutaj fakt, że niektóry użytkownicy szukają możliwości uzyskania pełnowartościowej licencji na aplikacje, bez uiszczania za nie opłaty. Tego typu zmiany najczęściej dokonują odpowiednie „łatki”, tak zwane cracki. W tym przypadku użytkownik mógł „za darmo” aktywować pakiet Office 2016 oraz Adobe Premiere Pro. Po pobraniu z torrentów odpowiedniego pliku, w folderze można było znaleźć pliki jak na załączonym poniżej obrazku:

Po uruchomieniu jednego z programów, widać dziwne zachowanie aplikacji, które powinno wzbudzić podejrzenia. Okienko jest w pełni transparentne, co według badaczy[3] wynika z błędu w kodzie.

Jeżeli użytkownik zdecyduje się na kliknięcie przycisku „start”, rozpocznie się proces szyfrowania danych (co ciekawe okienko dialogowe będzie w dalszym ciągu informowało, że trwa jeden z trzech kroków aktywowania aplikacji). Po jego zakończeniu, na pulpicie (biurku) pojawi się plik tekstowy, w którym znajduje się wyjaśnienie całej sytuacji oraz wskazówka jak dokonać płatności w Bitcoinach. Niestety nawet jeżeli ktoś nie posiada kopii zapasowej plików, a są one dla niego na tyle cenne, że nie może sobie pozwolić na ich utratę, zapłacenie okupu w niczym nie pomoże. Okazuje się bowiem, że w kodzie tego szkodnika, nie ma niczego co wskazywałoby na komunikację z serwerem. Tym samym zapłacenie okupu nie zostanie odnotowane i nie będzie można określić od kogo wpłynęły pieniądze. Ta sytuacja bardzo dobitnie pokazuje, że najlepszym zabezpieczeniem i wyjściem w przypadku ransomware jest regularne tworzenie kopii zapasowych.

Podsumowanie

Jak pokazują powyższe przykłady, nie istnieje system odporny na wszystkie ataki. Przez lata OS X, a obecnie macOS był uważany za system całkowicie odporny na wirusy. Opisane przypadki infekcji to jedynie wąska grupa zagrożeń. W sieci można ich spotkać dużo więcej. Nawet jeżeli aktualizujemy komputer, to należy mieć na uwadze także aplikacje firm trzecich, które są zainstalowane na dysku.

Warto też pamiętać, że bez względu na system, którego używamy, należy zwracać szczególną uwagę na phishing oraz próby wyłudzenia w internecie (np. na portalach społecznościowych). Przy tej okazji polecamy nasz artykuł poświęcony phishingowi, w którym zaznajomicie się z tym zagrożeniem i dowiecie jak się chronić przed atakami tego typu.

[1] https://www.macrumors.com/2017/04/06/mac-malware-up-744-percent-in-2016/

[2] https://malwaretips.com/blogs/fbi-mac-os-x-virus/

[3] https://www.welivesecurity.com/2017/02/22/new-crypto-ransomware-hits-macos/