System operacyjny Android jest najpopularniejszą platformą mobilną. Jest to jeden z powodów, dla których jest atakowany, a przestępcy piszą zagrożenia główne z myślą o użytkownikach tego systemu. Nie można wszystkich zagrożeń wrzucić do jednego worka, ponieważ nie każdy szkodliwy program jest w stanie wyrządzić duże szkody. Przykładowo, istnieją szkodniki, których jedyną funkcjonalnością jest wyświetlanie na zainfekowanym urządzeniu reklam (co jest najzwyczajniej uciążliwe). Niestety co jakiś czas można spotkać dużo bardziej zaawansowane kampanie, które są na tyle dobrze przygotowane, że nawet uważna osoba może dać się złapać w pułapkę. Takim zagrożeniem okazał się być Acecard – jeden z najbardziej wyrafinowanych koni trojańskich na platformę Android.

Jak działa Acecard?

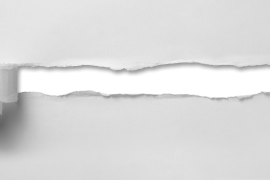

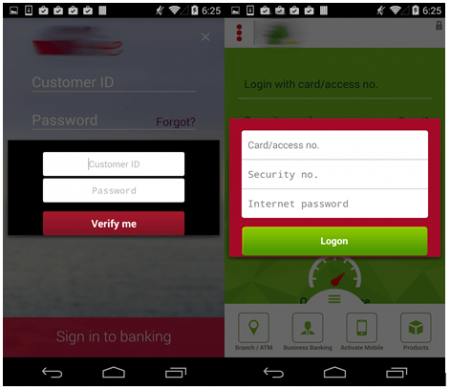

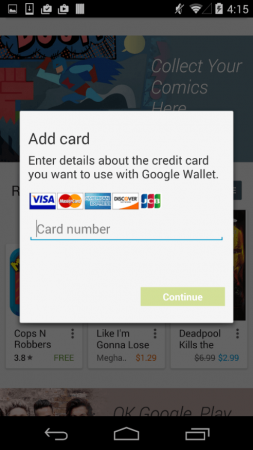

To co szczególnie zainteresowało badaczy[1] analizujących Acecarda, to możliwość generowania fałszywych komunikatów i pól do wypełnienia (np. login i hasło), które nakładają się na aktualnie uruchomiony program. Poniższe przykłady najlepiej pokazują metodę działania szkodnika:

We wszystkich czterech przykładach aplikacji widzimy na pierwszym planie komunikat, w którym użytkownik proszony jest o podanie swoich danych do logowania do serwisu – te prośby są wyświetlane przez konia trojańskiego. Na drugim planie widać jednak prawdziwą, działającą aplikację, która jest przyciemniona. Wielu użytkowników nie dostrzega w tym niczego niepokojącego. Prawdą jest bowiem, że ciężko się zorientować, że coś jest nie tak. Atak jest bardzo profesjonalnie przygotowany. Każdy komunikat ma taką szatę graficzną, która pokrywa się z kolorami aplikacji, co jeszcze bardziej utrudnia identyfikację zagrożenia. Nieco lepiej sprawa się prezentuje na kolejnym przykładzie:

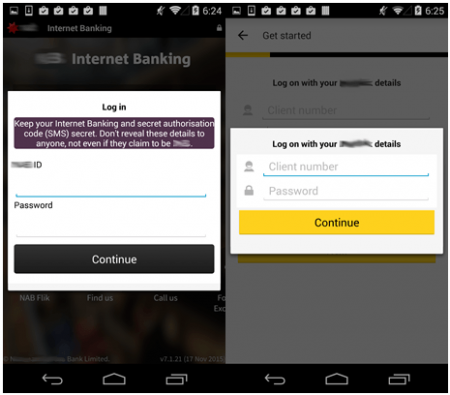

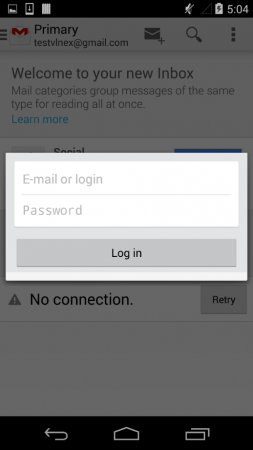

Na powyższym obrazku Acecard również wyświetla komunikat o konieczności ponownego zalogowania się, ale robi to w bardzo nietypowy sposób. W tle widać bowiem, że użytkownik nie został wylogowany. Poza tym osoby korzystające z Gmaila są przyzwyczajone, że prośba o podanie hasła jest prezentowana na całości ekranu, jako nowa strona, a nie jako pojedynczy komunikat.

Acecard potrafi nie tylko nakładać fałszywe komunikaty na oficjalne okienka aplikacji bankowych i płatniczych, ale także wykradać wiadomości tekstowe przychodzące z banku.

Kogo atakuje Acecard?

Nie ma zdefiniowanego celu. W zasadzie każdy mógł paść ofiarą tego szkodnika, jeżeli w sposób przypadkowy i nieświadomy zainstalował go na swoim urządzeniu mobilnym, sądząc, że instaluje np. aktualizację Adobe Flash. Niestety Acecard potrafi wyświetlać komunikaty na około 30 różnych aplikacji bankowych i systemów płatności. Dodatkowo na jego celowniku znalazły się aplikacje popularnych portali społecznościowych jak Facebook czy Twitter, komunikatorów czy program PayPal. Fałszywe okienka mogą być wyświetlane także przy uruchomieniu aplikacji systemowych jak Google Play. Przykład poniżej:

Co ciekawe, w początkowym okresie po wprowadzeniu szkodnika do sieci, Acecard nie wykazywał wzmożonej aktywności. Praktycznie nie różnił się niczym od mało inwazyjnych programów i dlatego nie przyciągnął większej uwagi. Po jakimś czasie jednak, twórcy wzbogacili go o dodatkowe funkcje[2], które pozwalają na wyświetlanie okienek phishingowych na urządzeniu mobilnym.

Acecard – upgrade

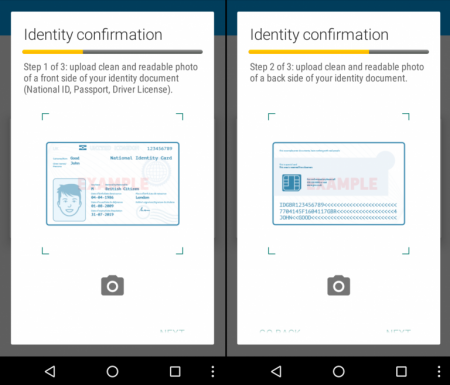

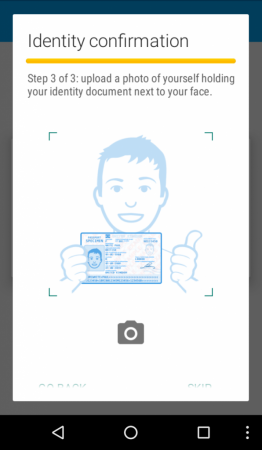

Niestety ale pod koniec zeszłego roku Acecard został ulepszony i wzbogacony o nowe funkcje. Jak podają badacze[3], nowa wersja tego zagrożenia prosiła już nie tylko o dane potrzebne do logowania, ale także o selfie z… dowodem osobistym. Tego typu dane pozwoliłyby na kolejne ataki i np. przejęcie konta na portalu społecznościowym. Poniższy przykład pokazuje dokładną instrukcję, który była wyświetlana na ekranie urządzenia:

Podobnie jak w poprzedniej wersji, tak i tutaj użytkownik musiał nieświadomie i samodzielnie zainstalować szkodliwy program, sądząc, że instaluje na telefonie np. kodeki lub program do odtwarzania wideo. Pozostaje mieć nadzieję, że nie będą pojawiały się kolejne wersje tego szkodliwego oprogramowania.

Podsumowanie

Jak się okazuje, szkodliwe oprogramowanie przeznaczone na smartfony może być dużo bardziej zaawansowane, niż wydawało się ekspertom do tej pory. Działanie Acecard jest o tyle groźne, że ciężko zauważyć moment ataku i podmianę okienek aplikacji. W ten sposób przestępcy stosunkowo łatwo mogą zdobyć loginy, hasła i inne dane potrzebne do logowania w serwisach i usługach. W jaki sposób zabezpieczyć urządzenie mobilne, tak by zminimalizować ryzyko ataku?

- Nigdy nie instaluj aplikacji spoza sklepu Google Play

- Unikaj programów, które mają małą ilość pobrań i złe opinie (nawet te w sklepie Google Play)

- Nie odpowiadaj na podejrzane maile i wiadomości SMS

- Nie klikaj linków i nie instaluj programów od nieznanych nadawców, którzy wysyłają je np. na maila lub SMS-em

- Zainstaluj program antywirusowy dla urządzeń mobilnych (wielu znanych producentów ma w ofercie wersje darmowego antywirusa dla systemu Android)

[1] https://securelist.com/blog/research/73777/the-evolution-of-acecard/

[2] https://blog.kaspersky.com/acecard-android-trojan/11368/

[3] https://securingtumorrow.mcafee.com/mcafee-labs/android-banking-trojan-asks-for-selfie-with-your-id/