Jeszcze kilka lat temu słowo „ransomware” było znane głównie badaczom bezpieczeństwa, a liczba ataków wykorzystujących oprogramowanie szyfrujące – dużo, dużo mniejsza. Niestety czasy się zmieniają i obecnie praktycznie nie ma dnia bez informacji o nowych infekcjach. Wiele można przeczytać o atakach na firmy ale problem może dotyczyć każdego miejsca z komputerami, w tym szpitali. O atakach na tego typu placówki mówi się niestety rzadko, a problem jest poważny…Dla osób, które nie są zaznajomione z tym terminem, przedstawię bardzo skrócony opis:

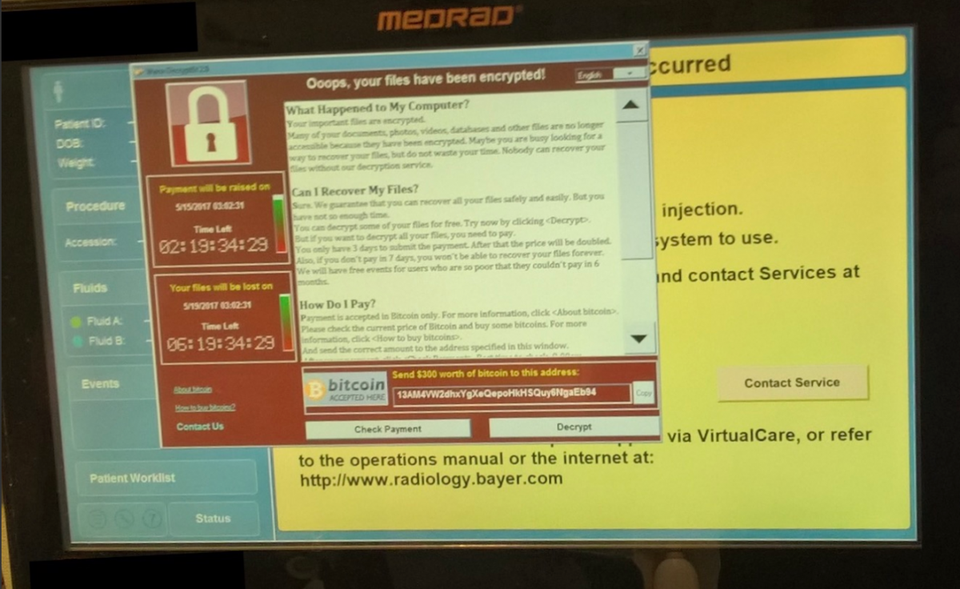

Ransomware to szkodliwe oprogramowanie, które może być załącznikiem w e-mailu czy też plikiem pobieranym z sieci. Po zainfekowaniu systemu, wszystkie dane, PDF, DOC, obrazy, zdjęcia i wiele innych plików zostają zaszyfrowane i traci się do nich dostęp. Wyświetla się wówczas komunikat jak ten poniżej, informujący że w celu odzyskania danych, trzeba… zapłacić.

Najpierw okup, później leczenie…

Zdarzają się sytuacje, gdzie ofiarą tego typu oprogramowania padają szpitale i przychodnie. Dane każdego użytkownika są istotne, jednak w przypadku sprzętu medycznego i pacjentów, mowa o informacjach wręcz krytycznych. Uniemożliwienie wykonania badania może kosztować czyjeś zdrowie lub życie, a niestety do takich sytuacji dochodzi.

Powyższy przykład pochodzi z jednego ze szpitali[1] w Stanach Zjednoczonych i pokazuje urządzenie pomagające uzyskać lepsze odczyty rezonansu magnetycznego (MRI) poprzez podawanie kontrastu. Jak widać, został on zaatakowany przez ransomware, co potwierdza specyficzny komunikat o konieczności uiszczenia okupu. Producent sprzętu potwierdził w artykule dla magazynu Forbes, że doszło do dwóch incydentów tego typu na terenie USA. W takiej sytuacji trudno przeprowadzić w prawidłowy sposób badania, co opóźnia opiekę i zwiększa zapotrzebowanie na zasoby.

Kolejny przykład to zamknięcie aż 16 szpitali(!) na terenie Wielkiej Brytani, z powodu ataku ransomware[2] Pracownicy zaatakowanych placówek zobaczyli na swoich komputerach komunikat informujący o konieczności zapłacenia $300 (od sztuki). Skutkiem tego, nie można było uzyskać dostępu do podstawowych danych pacjentów, umówione wizyty zostały odwołane, a część operacji nie określonych jako pilne – odwołana. Ogółem – wiele placówek nie było w stanie normalnie funkcjonować i zająć się tym do czego zostały stworzone – pomocą.

Takich historii z ransomware w tle można przytoczyć więcej:

- Atak na Ohio Valley Medical Center i Ohio Regional Hostpital – przyjmowano jedynie pacjentów niebędących pilnymi przypadkami, a karetki były kierowane do innych szpitali.[3]

- Los Angeles Presbyterian Medical Center – szpital ostatecznie zapłacił $17 000 okupu by odzyskać dane. Do tego czasu nie miał dostępu do danych pacjentów m.in. do skanów tomografii komputerowej, a pilne przypadki były transportowane do pobliskich placówek.[4]

- Columbia Surgical Specialists – zaszyfrowane dane zawierały informacje o pacjentach, a także informacje generowane przez systemy szpitalne. Okup został ostatecznie zapłacony i wynosił prawie $15 000. (oświadczenie szpitala na zdjęciu poniżej)

A mógł zabić…

Jeden z najbardziej niebezpiecznych incydentów miał miejsce w Federalnym Centrum Neurochirurgii[5] w Tiumieniu w Rosji. W czasie wykonywania skomplikowanej operacji mózgu u 13-letniej dziewczynki, nastąpił atak ransomware. W wyniku tego zdarzenia przestały działać urządzenia medyczne i niemożliwy był odczyt wszystkich parametrów. Na szczęście dla pacjentki, lekarze byli w stanie poprowadzić operację do końca i zakończyła się ona sukcesem.

Płacić, nie płacić – o to jest pytanie

W powyższych przykładach są szpitale, które zdecydowały się na zapłacenie okupu, by odzyskać dane. Jednak nie powinno się tego robić, gdyż nie ma gwarancji, że dane się odzyska. Co więcej, zdarzały się przypadki ransomware, w których w ogóle nie było funkcji pozwalającej na uzyskanie klucza.

Istnieje co prawda projekt o nazwie NoMoreRansom, który zrzesza wiele organizacji, firm i producentów antywirusowych (przykładowo ESET, Kaspersky, BitDefender, CERT). Dostarcza on narzędzia pomagające w odszyfrowaniu plików zainfekowanych przez ransomware – niestety, nie działają one z każdym rodzajem oprogramowania tego typu.

Najlepszym sposobem na ransomware wydaje się być tworzenie kopii zapasowych, ale w przypadku szpitali problem wydaje się być dużo bardziej poważny. Kopie pozwalają na przywrócenie plików do stanu sprzed ataku, jednak jeżeli trwa operacja i sprzęt potrzebny do jej przeprowadzenia zostaje zainfekowany – może zabraknąć czasu na odtwarzanie. Dlatego dobrze jest zacząć od czynnika ludzkiego poprzez szkolenia uświadamiające pracowników. Jak wygląda fałszywa korespondencja i phishing, jak rozpoznać zagrożenie i co zrobić w przypadku ataku? W ten sposób znacząco zmniejsza się ryzyko infekcji. Z kwestii sprzętowych mogą to być dedykowane rozwiązania do ochrony poczty i sandboxy, które analizują plik w odseparowanym środowisku i potrafią wykryć szkodliwe oprogramowanie w przypadkach kiedy antywirusy np. nie posiadają jeszcze odpowiedniej sygnatury. Oczywiście wszystkie wymienione rozwiązania nie ograniczają się tylko do szpitali i zwiększają one ochronę w każdej innej firmie lub instytucji, ale tworzenie jedynie kopii w przypadku szpitali może być niewystarczające (choć jak najbardziej istotne!) ze względu na konsekwencje ataku.