Gdyby przeanalizować ostatni rok pod kątem wycieków danych, to szybko można dojść do wniosku, że nawet duże firmy miewają problemy z bezpieczeństwa danych użytkowników, które są im powierzane. Wystarczy przypomnieć sobie sprawę Yahoo i wycieku informacji o 3 miliardach kont, 150 milionów haseł aplikacji MyFitnessPal[1] czy pliku, który zawierał bazę 1,4 miliarda haseł i był dostępny dla każdego.

Jednak wyciek wyciekowi nie równy. Mimo, że każdy z nich jest zagrożeniem dla bezpieczeństwa użytkownika, to zdarzają się sytuacje szczególnie groźne. Chodzi o wyciek danych, które nie były w żaden sposób chronione np. funkcją skrótu z dużą wartością iteracji i solą (dodatkowe losowe dane zwiększające bezpieczeństwo), dzięki czemu wyciek nie musiał oznaczać dla użytkownika katastrofy i dawał mu czas na reakcję.

Niestety czasami wyciek przybiera postać najgorszego snu bezpieczników – dane użytkowników trafiają do sieci w postaci tekstowej i niezaszyfrowanej (plaintext). Nie chodzi tylko o sam fakt dostępu do danych przez każdego, kto wejdzie w posiadanie takiej bazy, ale również o fakt, że wielu użytkowników stosuje jedno i to samo hasło do wszystkich lub większości serwisów i usług, z których korzysta[2][3].

Jak donosi serwis The Hacker News[4], w Finlandii doszło do trzeciego pod względem wielkości wycieku danych, w których hasła dostępnej są w postaci zwykłego tekstu. Łącząc kombinację mail + hasło, atakujący może próbować użyć ich w serwisach społecznościowych, usługach chmurowych, poczcie, forach dyskusyjnych i każdym innym miejscu, stosującym mail jako login – o ile użytkownik stosuje wszędzie takie same hasła.

Całkiem niedawno serwis Niebezpiecznik[5] informował o wycieku haseł 144 tysięcy użytkowników portalu motoryzacyjnego, które zawierało zestaw mail + hasło. Szybka reakcja i wymuszenie na użytkownikach zmiany hasła oraz poinformowanie o wycieku zmniejszają skalę możliwych skutków, niemniej jednak wciąż jest to spore ryzyko dla osób stosujących jeden model logowania we wszystkich serwisach, a do których informacja nie dotarła.

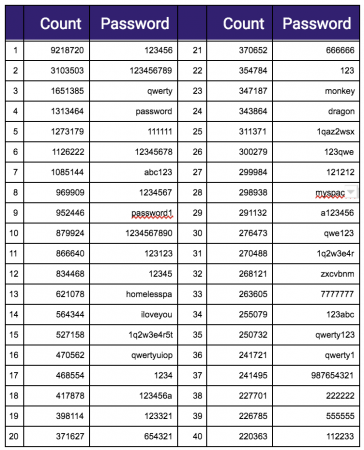

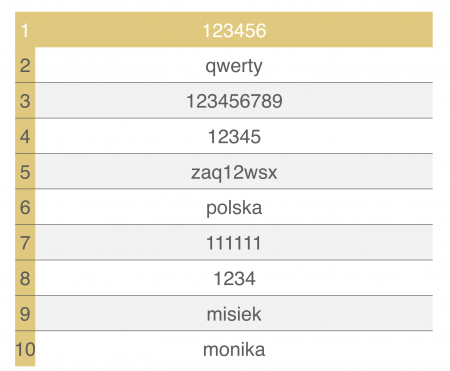

Co gorsza, część użytkowników stosuje nie tylko jedną kombinację znaków jako hasło, ale również są to hasła bardzo łatwe do odgadnięcia, co udowodnił inny serwis zajmujący się tematyką bezpieczeństwa – Zaufana Trzecia Strona[6]. W przygotowanym raporcie wskazano 10 najczęściej stosowanych haseł na próbce 10 milionów kont z polskimi adresami, pochodzącymi z tego wycieku…

Ktoś może zapytać, „ale co komuś da moje konto, nie mam nic do ukrycia?”. Nawet jeżeli to prawda (a często po głębszej analizie okazuje się, że nie), to możliwości jest sporo:

- wykorzystanie danych do stworzenia fałszywego profilu i używania go do ataków

- użycie konta społecznościowego do dystrybucji malware’u (wszak znajomi mogą ufać wysyłanym z tego profilu wiadomościom)

- wykorzystanie zdjęć, filmów, notatek i korespondencji do szantażu

- przygotowanie na podstawie zdobytych danych ataku ukierunkowanego/phishingowego

- wykorzystanie maila do zmiany haseł w innych serwisach i usługach

- wgląd do informacji newralgicznych (np. medycznych)

To tylko początek listy, ale wbrew pozorom można się przed tych ochronić…

- Po pierwsze wskazane jest używanie menedżera haseł, który przechowuję w zaszyfrowanym kontenerze hasła i dane, a użytkownik musi jedynie pamiętać główne hasło (w ten sposób można stosować bardzo silne hasła, każde inne).

- Po drugie hasła muszą być silne i unikalne (małe i wielkie litery, znaki specjalne, cyfry i długość powyżej 8 znaków).

- Po trzecie jeżeli tylko jest taka opcja, włączcie także weryfikację dwuetapową (2FA), w ten sposób nawet jak ktoś przejmie hasło, to do zalogowania będzie potrzebował kodu wysłanego na telefon lub wyświetlanego w aplikacji.

[1] https://nakedsecurity.sophos.com/2018/03/30/150-million-myfitnesspal-accounts-compromised-heres-what-to-do/

[2] https://www.secureauth.com/company/newsroom/secureauth-survey-majority-reuse-passwords

[3] https://digitalguardian.com/blog/uncovering-password-habits-are-users-password-security-habits-improving-infographic

[4] https://thehackernews.com/2018/04/helsingin-uusyrityskeskus-hack.html

[5] https://niebezpiecznik.pl/post/wyciek-hasel-144-000-uzytkownikow-autocentrum-pl/

[6] https://zaufanatrzeciastrona.pl/post/hasla-ponad-10-milionow-polskich-kont-email-dostepne-do-pobrania-w-sieci/