Popularność bitcoina oraz rosnące na przestrzeni miesięcy ceny sprawiły, że rynku pojawiają się narzędzia mające umożliwić kradzież tych środków. Nie jest odkryciem, że najczęściej jest to spyware, który pozwala zdobyć odpowiednie dane . Jednak jak donoszą MalwareHunterTeam oraz Guido not CISSP, koń trojański Evrial podchodzi do tego tematu w zupełnie inny (choć wcześniej spotykany) sposób.

Tak jak tytuł sugeruje, Evrial podmienia adresy portfeli bitcoinowych, ale funkcja ta nie jest nowością. Kilka lat temu popularny był szkodnik VBKlip[1], który wykrywał w schowku systemowym ciąg 26 cyfr i podmieniał go na własny. Jak wiadomo, 26 cyfr to najczęściej numer konta bankowego, więc użytkownik, który zainfekował komputer VBKlipem, a następnie np. skopiował numer konta po to by wkleić go na stronie banku i dokonać przelewu, w rzeczywistości wysyłał pieniądze na rachunek przestępcy. Dobrze obrazuje to przykład przygotowany przez CERT Polska:

Kolejne wersje były jeszcze bardziej zaawansowane i nie wykorzystywały już schowka systemowego, ale przeszukiwały różne procesy (np. przeglądarki) pod kątem 26-cyfrowych ciągów znaków.

Jak widać, po zakończeniu wpisywania ostatniej cyfry, numer konta zostaje odrazu zmieniony. VBKlip zarówno w pierwszej, jak i drugiej wersji był dużym zagrożeniem dla firm, ponieważ działy księgowe chcąc dokonać płatności, najczęściej kopiowały numer z faktury i wklejały na stronie banku.

To właśnie jeden z powodów, dla których banki wprowadziły funkcję usuwania dwóch pierwszych lub ostatnich cyfr po wklejeniu numeru rachunku. W ten sposób użytkownik musi sprawdzić czy faktycznie wskazany przez niego numer konta jest tym, na który chce wysłać pieniądze. Niektóre banki zamiast powyższej metody, wysyłają numer rachunku w SMS-ie z kodem jednorazowym i proszą o weryfikację i sprawdzenie konta. Po szczegółową analizę VBKlipa w pierwszej, jak i drugiej wersji odsyłam do CERT Polska, gdzie sprawa została dobrze opisana (pierwszy tekst oraz drugi tekst)

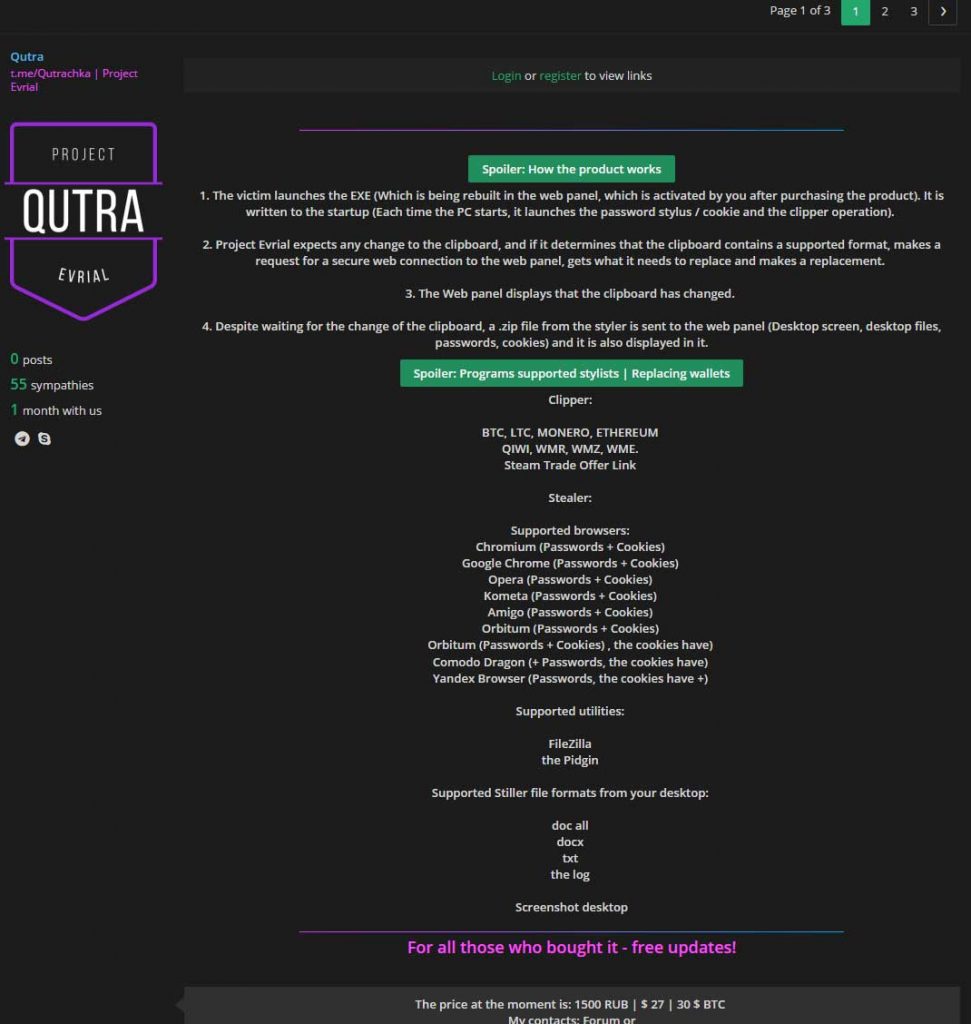

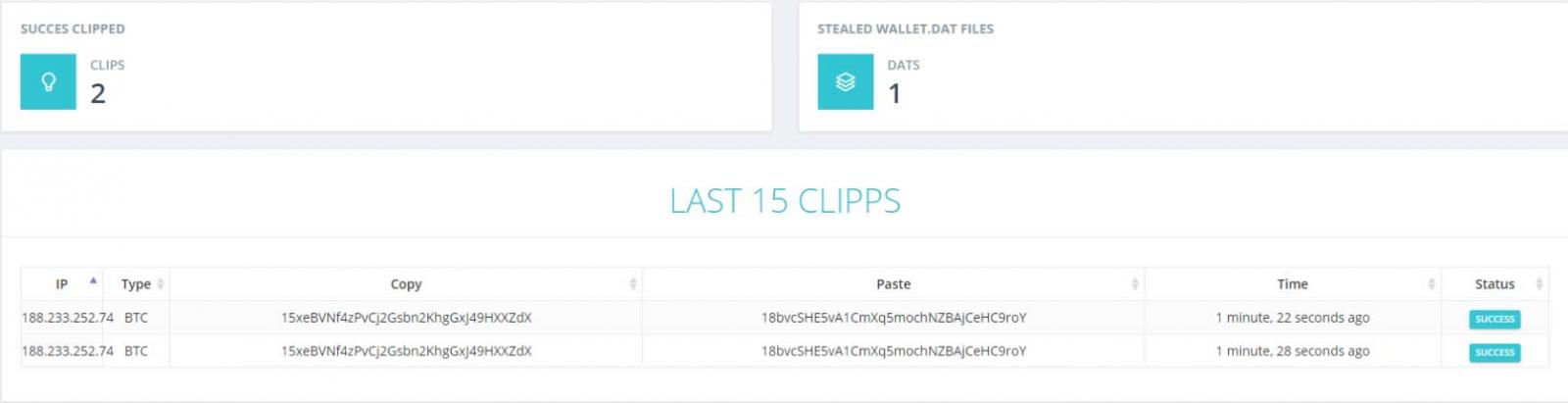

Tutaj dochodzimy do analizy dokonanej przez MalwareHunterTeam wspólnie z Guido Not CISSP, która została zaprezentowana m.in. przez serwis Bleeping Computer[2] . Odkryty szkodnik działa co prawda na nieco innej zasadzie, ale założenie jest podobne. Użytkownik kopiuje ciąg znaków, który jest odpowiednikiem adresu portfela kryptowaluty, jednak w ostatecznym rozrachunku zostaje on zastąpiony innym, więc np. Bitcoiny wędrują w zupełnie inne miejsce. Evrial jest sprzedawany na jednym z podziemnych for w cenie 1500 rubli, co odpowiada około 27 dolarom. Oczywiście po zakupie samodzielnie dokonuje się zmian m.in. adresu portfela oraz innych parametrów.

Zadaniem szkodnika jest skanowanie schowka systemowego pod kątem specyficznego ciągu znaków. Adres portfela nie jest najprostszy do monitorowania, bowiem jego „losowość” jest znacznie większa i trudniej to wychwycić (w przeciwieństwie do 26 cyfr numeru konta). Oprócz Bitcoinów, szkodliwy program wykrywa również adresy innych kryptowalut m.in. Litecoin czy Monero.

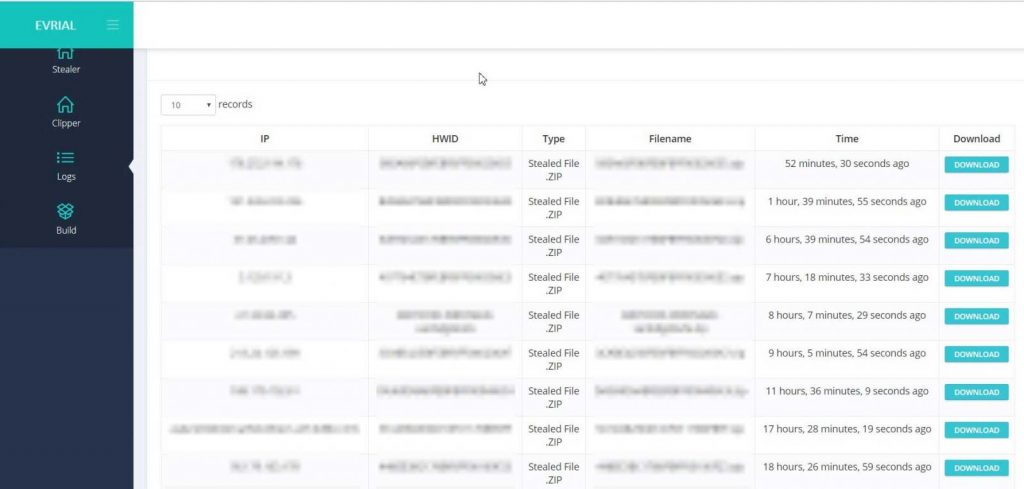

Niestety nie jest to koniec możliwości szkodnika. Może on również wykradać całe portfele, hasła czy dokumenty przechowywane na zainfekowanym sprzęcie, a także robić zrzuty ekranu aktywnych okien. Wszystko zostanie wysłane atakującemu i dostępne w odpowiednim web panelu.

Na powyższym przykładzie widać również listę przeglądarek, które Evrial bierze sobie za cel. Są to Chrome, Opera, Kometa, Orbitum, Comodo, Amigo oraz Torch. Szkodnik będzie próbował wykraść zapisane tam dane.

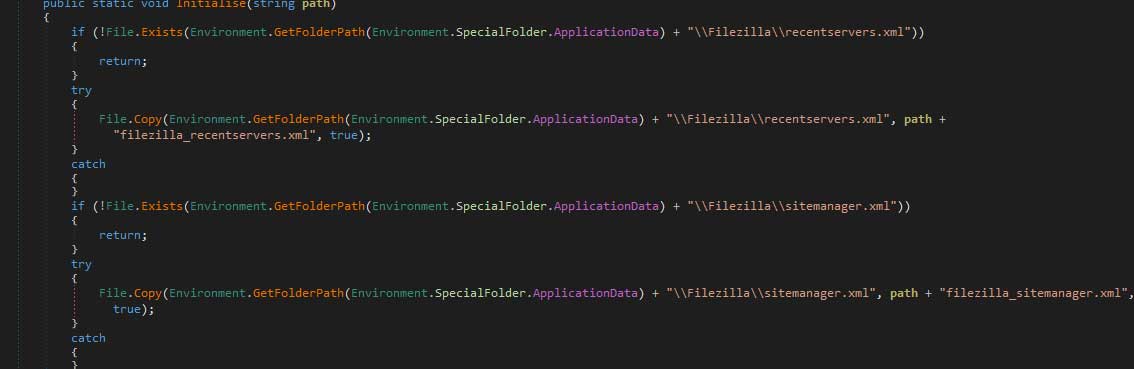

Dodatkowo Evrial będzie próbował wykraść dane z Pidgina (komunikator), Filezilli (klient FTP) oraz pliki cookie i dokumenty znalezione na zainfekowanej maszynie.

Na chwilę obecną nie są znane wszystkie wektory ataku, ale warto przyjąć, że tak jak większość szkodliwych programów, może być rozprowadzany przez fałszywe maile (phishing) oraz przez samego użytkownika, który pobiera pliki z nieznanych i nieautoryzowanych źródeł. Z tego względu warto zwracać uwagę na przychodzące wiadomości, ich nagłówki (czy nie doszło do spoofingu, więcej na temat phishingu przeczytacie tutaj), pobierać programy ze znanych stron, nie klikać odnośników nieznanego pochodzenia. Na koniec przypomnę o konieczności regularnej aktualizacji systemu (WannaCry pokazał dlaczego) oraz instalacji programu antywirusowego.

[1] https://www.cert.pl/news/single/podsumowanie-zagrozenia-vbklip/

[2] https://www.bleepingcomputer.com/news/security/evrial-trojan-switches-bitcoin-addresses-copied-to-windows-clipboard/