Najnowsza wersja systemu macOS High Sierra nie ma najlepszej passy. Juz kilka razy na blogu była poruszana kwestia bezpieczeństwa tej platformy, a w zasadzie spore uchybienia i luki. Wystarczy przypomnieć możliwość dokonywania zmian bez hasła, pokazywanie pełnego hasła zamiast podpowiedzi czy logowania do konta root bez wymaganej autoryzacji…

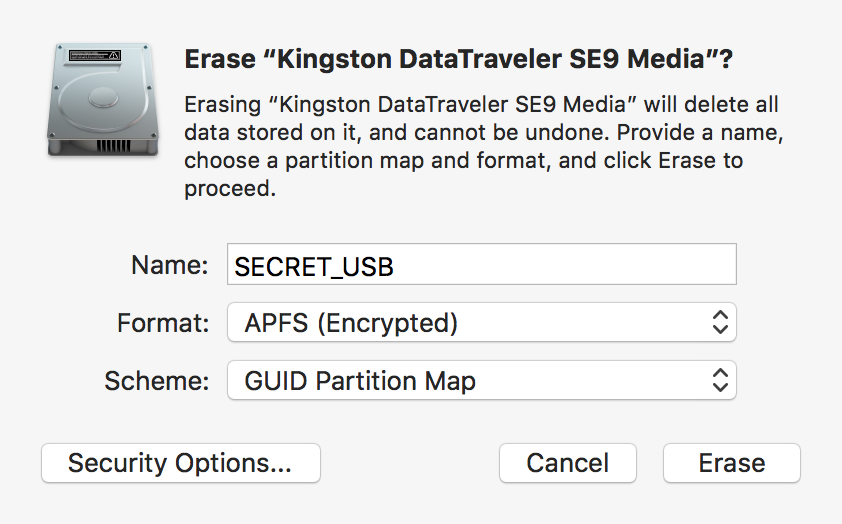

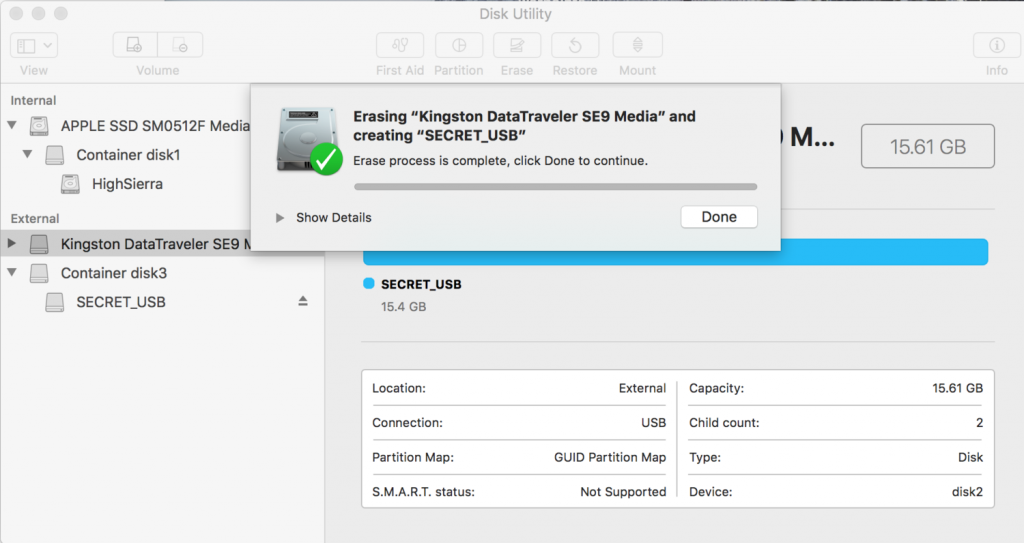

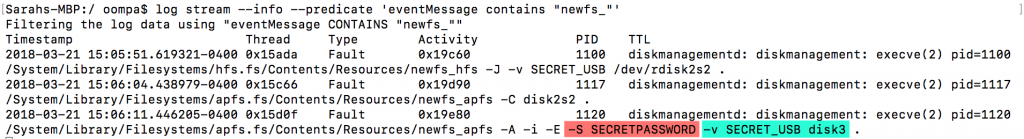

Do listy tych błędów można doliczyć kolejny, podobnego kalibru. Jak donosi w swoim raporcie[1] ekspert Sarah Edwards, macOS przechowuje hasło szyfrujące dyski zewnętrzne w formacie plików APFS, w sposób całkowicie jawny (plaintext). Wystarczy przejrzeć logi systemowe by dowiedzieć jakie jest hasło. Na przykładach poniżej widać proces tworzenia czystego dysku USB w formacie APFS oraz pokazanie hasła w logu systemowym (ostatni obrazek)

Problem ten dotyka wersji od 10.13 do 10.13.3, ale w różnoraki sposób. Najbardziej są narażone 10.13 oraz 10.13.1, w przypadku których hasło jest zapisywane przez Disk Utility.app za każdym razem kiedy użytkownik wybierze nowy wolumen APFS i opcję zaszyfrowania hasła. W 10.13.3 sprawa wygląda nieco lepiej, bo hasło jest zapisywane w logach systemowych tylko kiedy użytkownik zaszyfruje już istniejący i sformatowany do APFS wolumen. Poniższy film również obrazuje na czym polega problem:

Pozostaje mieć nadzieję, że Apple upora się z błędem, a kolejne wersje sytemu będą dokładniej sprawdzane i audytowane.

[1] https://www.mac4n6.com/blog/2018/3/21/uh-oh-unified-logs-in-high-sierra-1013-show-plaintext-password-for-apfs-encrypted-external-volumes-via-disk-utilityapp