Mimo, że każda kolejna generacja systemu Windows dostaje coraz lepsze opcje podnoszące bezpieczeństwo, a Microsoft ostatnio wprowadził funkcję Sandboxa dla aplikacji Windows Defender, to niestety co jakiś czas pojawiają się informacje o groźnych lukach w oprogramowaniu. Najgorszymi dla producenta dziurami są 0-day, czyli luki dnia zerowego, gdyż producent nie posiada jeszcze odpowiedniej łatki, co sprawia, że użytkownicy są podatni na atak.

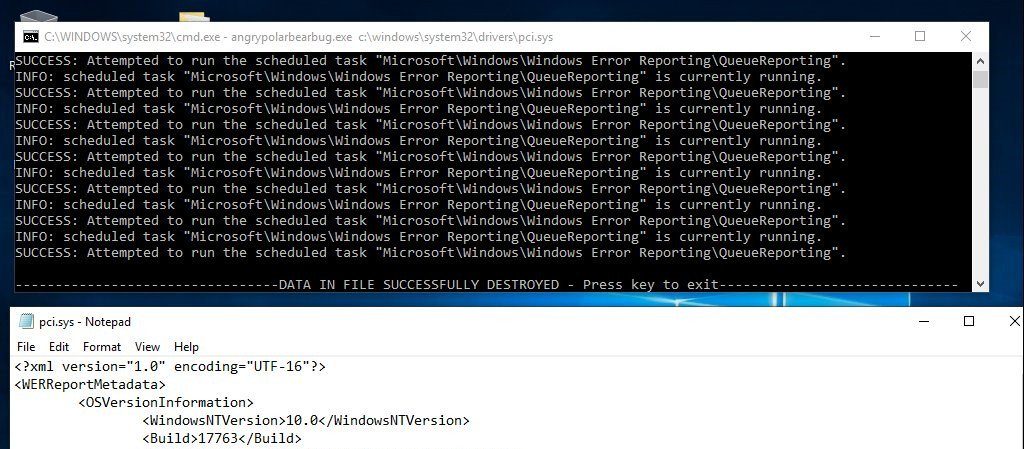

Jak donosi portal Bleeping Computer[1], Sandbox Escaper, która odkryła już wcześniej inny błąd[2], wskazała nową lukę 0-day, dzięki której atakujący może nadpisać wybrane pliki. Przygotowany test (PoC – Proof of Concept) pozwolił na nadpisanie pliku systemowego PCI.SYS, zawierającego informacje o problemach z oprogramowaniem i sprzętem. Dane te są zbierane poprzez Windows Error Reporting (WER).

Co ciekawe, exploit wykorzystujący błąd posiada pewne ograniczenia. Przykładowo przy próbie użycia na maszynie z procesorem jednordzeniowym (co jest w dzisiejszych czasach zdarza się coraz rzadziej). Jak dodaje twórczyni PoC, w niektórych przypadkach działanie exploita może zająć trochę czasu. Will Dormann, który jest ekspertem ds. bezpieczeństwa w CERT, sprawdził podatność, zaznaczając, że nie występuje on w każdym przypadku.

This latest 0day from SandboxEscaper requires a lot of patience to reproduce. And beyond that, it only *sometimes* overwrites the target file with data influenced by the attacker. Usually it's unrelated WER data.https://t.co/FnqMRpLy77 pic.twitter.com/jAk5hbr46a

— Will Dormann (@wdormann) December 29, 2018

[1] https://www.bleepingcomputer.com/news/security/windows-zero-day-bug-allows-overwriting-files-with-arbitrary-data/

[2] https://www.bleepingcomputer.com/news/security/windows-zero-day-poc-lets-you-read-any-file-with-system-level-access/