Wczoraj na blogu pojawił się wpis o nowej kampanii phishingowej wymierzonej w polskich internautów. Nie minęła nawet doba i okazuje się, że znowu szkodliwe wiadomości zagrażają użytkownikom. Tym razem jednak zamiast firmy kurierskiej, atakujący podszywa się pod operatora sieci komórkowej.

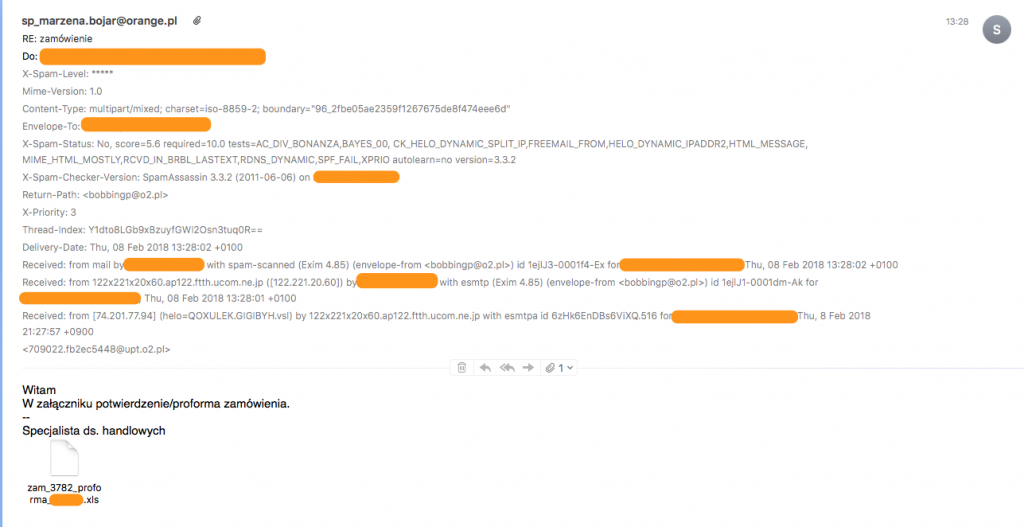

O sprawie informuje serwis Niebezpiecznik[1], który przeanalizował maile wysłane przez czytelników. Wiadomości są zatytułowane jako „RE: zamówienie”. Treść wiadomości jest krótka, ale napisana poprawną polszczyzną, co nadaje jej dodatkowej wiarygodności (w przeciwieństwie do maili tłumaczonych przy pomocy translatora). Poniżej znajduje się przykład takiej wiadomości:

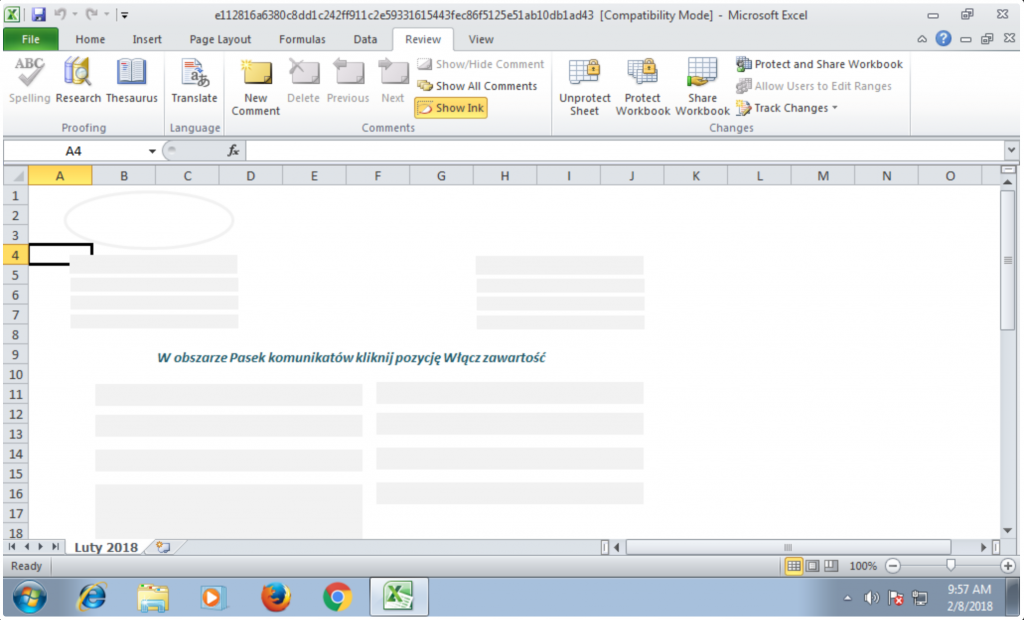

Pierwsze co przyciąga uwagę to domena, z której mail został rzekomo wysłany – Orange. W rzeczywistości nie ma ona nic wspólnego z tym operatorem. W załączniku znajduje się plik XLS. Użytkownik myśli, ze ma do czynienia z arkuszem kalkulacyjnym, ale nie spotka tam żadnych danych kierowanych do niego. W rzeczywistości uruchomione zostaje makro i jak informują badacze, rozpoczyna się pobieranie konia trojańskiego.

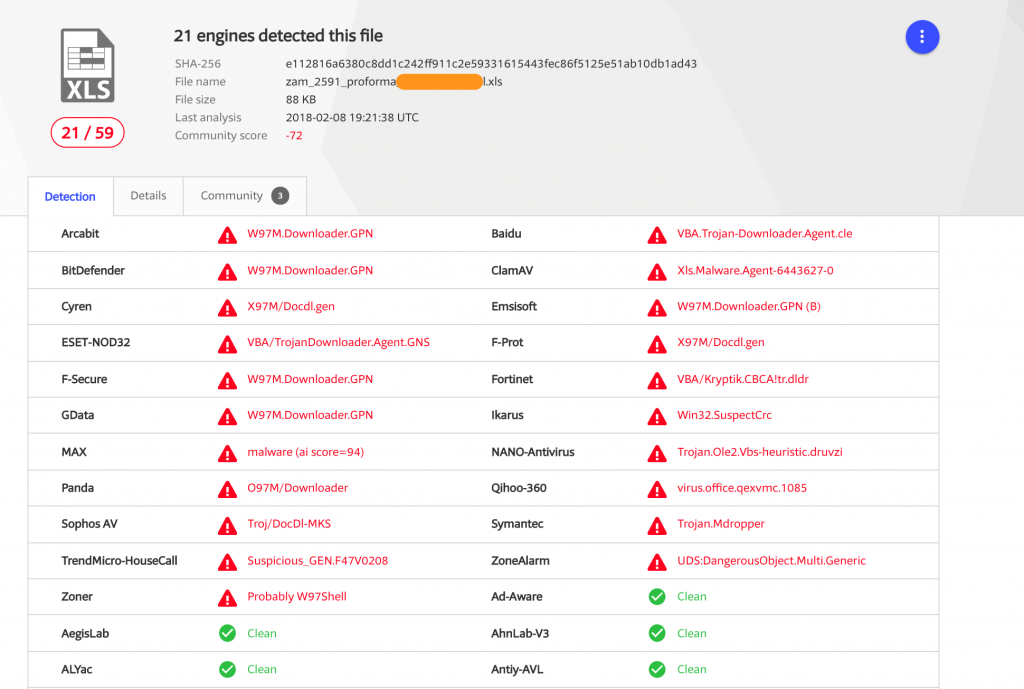

Po sprawdzeniu pliku w serwisie VirusTotal, wielu producentów wskazuje na jego szkodliwy charakter.

Nawet jeżeli ktoś da się nabrać na takiego maila, to w momencie kiedy pakiet biurowy informuje o konieczności włączenia makr – powinna zapalić się ostatnia czerwona lampka (później ostrzeżeń już nie będzie, jedynie infekcja). Makra bowiem nie są potrzebne przy wyświetlaniu większości dokumentów tego typu.

Ponownie przypomnę jednak, że oprócz uświadamiania pracowników i internautów, ważne jest regularne aktualizowanie systemu i aplikacji, instalacja oprogramowania antywirusowego, a także regularnie wykonywanie kopii zapasowych.

[1] https://niebezpiecznik.pl/post/uwaga-na-zainfekowane-faktury-za-zamowienia-rzekomo-od-orange/