Większość użytkowników wiąże szkodliwe oprogramowanie z konkretnym systemem operacyjnym. Czasami pojawiają się doniesienia o wirusie atakującym Windowsa, innym razem jest to ransomware przeznaczony na system macOS, a ostatnio coraz częściej na liście atakowanych platform są mobilne systemy operacyjne. Do tej listy zagrożeń być może będzie trzeba dołączyć kolejny wektor ataku – procesor.

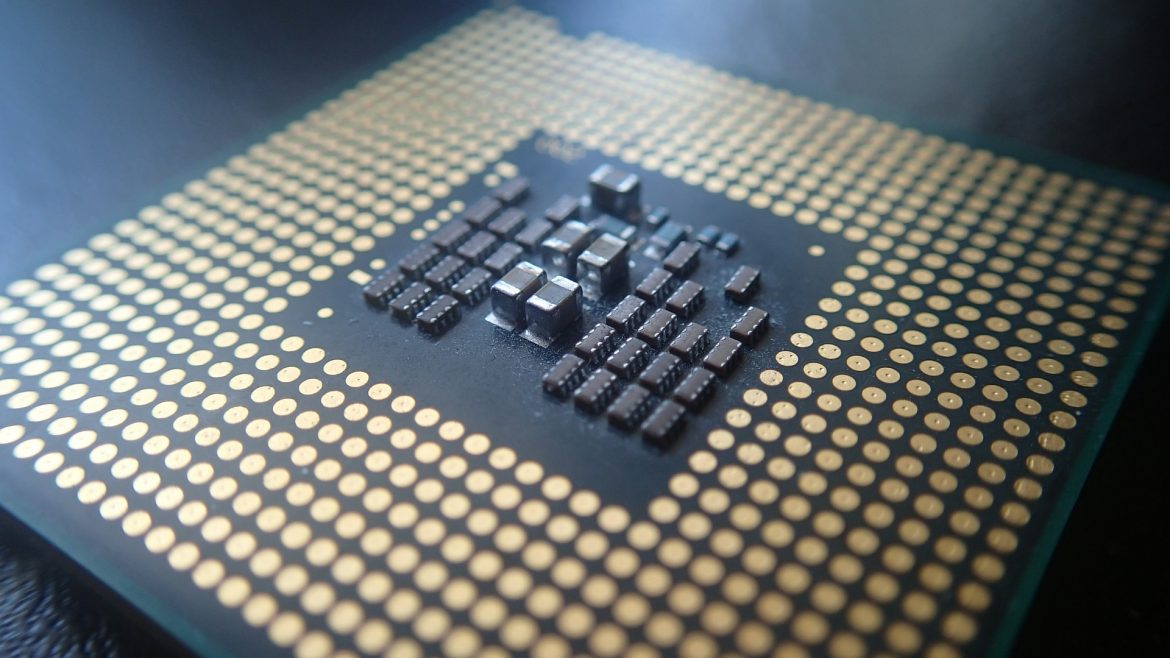

Intel stosuje w swoich procesorach podsystem ME (Intel Management Engine), który wykonuje pewne operacje w trakcie uruchamiania komputera, podczas jego pracy, ale również w trybie uśpienia/wyłączenia. Rozwiązanie to pozwala między innymi na zdalne zarządzanie komputerem przy użyciu Intel Active Management Technology. IME jest obecne w procesorach tego producenta od 2008 roku. Operacje wykonywane przez tę technologię są niezależne od systemu operacyjnego zainstalowanego na komputerze. Wzbudza to spore kontrowersje. Jak się może okazać – całkiem słusznie.

Jak donosi w swoim raporcie firma Positive Technologies[1], jej badacze byli w stanie wykonać niepodpisany (potencjalnie szkodliwy) kod na komputerze korzystającym z IME, poprzez port USB.

Cały schemat ataku nie został jeszcze opublikowany, chociaż opinie innych niezależnych badaczy pozwalają przypuszczać, że działania zespołu faktycznie zakończyły się sukcesem. Firma prawdopodobnie daje w ten sposób czas producentowi na ustosunkowanie się do sprawy.

Ważną informację jest też to, że mimo obecności IME od 2008 roku, na atak podatne są procesory Skylake (2015) w górę, a dodatkowo konieczny jest fizyczny dostęp do portu USB. Nie zmienia to jednak faktu, że jest to spory problem zwłaszcza dla firm. Jak donoszą autorzy raportu, w czasach kiedy cyberprzestępcy stosują takie szkodniki jak Stuxnet, który odpowiadał za sabotaż oraz szpiegowanie instalacji przemysłowych, posiadanie możliwości zaatakowania systemu bez ingerowania w zainstalowane oprogramowanie jest szczególnie groźne. Niestety użytkownik nie ma zbyt wielu możliwości na zabezpieczenie się przed tego typu atakiem. Jedną z opcji jest kupowanie sprzętu, w którym IME jest wyłączone. Takie rozwiązanie wprowadziła firma Purism, o której wspomniałem przy wpisie poświęconym projektowi smartfona stawiającego na prywatność.

Po opublikowaniu szczegółów dotyczących ataku, poinformuję o tym w oddzielnym wpisie.

[1] https://thenextweb.com/security/2017/11/09/researchers-find-almost-every-computer-intel-skylake-cpu-can-owned-via-usb/