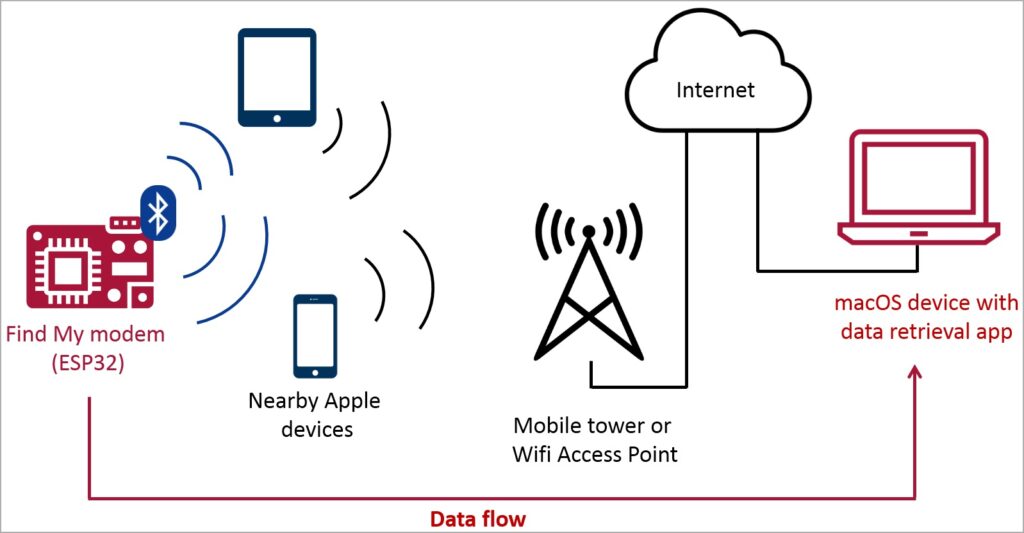

Od wielu lat firma Apple udostępnia swoim użytkownikom aplikację „Find My” czy też w wersji polskiej „Znajdź”. Każdy zakupiony w ostatnich latach iPhone, iPad, Apple Watch czy też komputer Mac, może korzystać z tej sieci by łatwiej lokalizować i blokować zgubione lub skradzione urządzenie. Działa to w oparciu o dane GPS i Bluetooth. Zgubione urządzenie wysyła ze stałymi odstępami czasowymi sygnał Bluetooth, który wykryty przez inne urządzenie Apple znajdujące się w pobliżu (nawet nienależące do właściciela), przekazuje tę informację anonimowo poprzez właście sieć „Znajdź”. Dzięki temu właściciel zgubionego urządzenia może podjąć akcje. Uczestnictwo w sieci jest dobrowolne i może zostać wyłączone.

O możliwości nadużywania tego rozwiązania z punktu widzenia bezpieczeństwa pisali już 2 lata temu badacze z firmy Positive Security, ale jak podaje serwis Bleeping Computer – problemy zostały rozwiązane.

Jak donosi ten sam serwis, naukowcom z Heise udało się stworzyć PoC, w którym zintegrowali nadajnik Bluetooth z klawiaturą i przekazywali wrażliwe dane i hasła, korzystając z opisanej wyżej sieci.

Keylogger nie musi używać AirTaga, iPhone’a ani innego oficjalnie obsługiwanego chipa Apple , ponieważ urządzenia Apple są dostrojone do reagowania na każdą wiadomość Bluetooth. Jeśli ta wiadomość jest odpowiednio sformatowana, odbierające urządzenie Apple utworzy raport lokalizacji i prześle go do sieci “Find My”.

Atak PoC osiągnął szybkość transmisji 26 znaków na sekundę i szybkość odbioru 7 znaków/s, z opóźnieniem od 1 do 60 minut. Wynik zależał od dystansu i obecności urządzenia np. iPada w zasięgu keyloggera.

Zabezpieczenia Apple zapobiegające śledzeniu, które powiadamiają użytkowników, że mogą być śledzeni np. poprzez użycie AirTagów, nie są aktywowane przez stacjonarny keylogger wewnątrz klawiatury, więc urządzenie pozostaje ukryte i mało prawdopodobne, aby zostało znalezione

Na ten moment Apple nie ustosunkowało się jeszcze do artykułu na Bleeping Computer

Źródło: https://www.bleepingcomputer.com/news/apple/apple-find-my-network-can-be-abused-to-steal-keylogged-passwords/