Złośliwe aplikacje dla systemu Android najczęściej jest spotykane poza oficjalnymi źródłami (skąd i tak są bardzo szybko usuwane). Co prawda użytkownik musi sam zaakceptować taki program i zaznaczyć odpowiednie opcje w ustawieniach systemu, ale jednak wiele osób decyduje się na taki zabieg, by uzyskać dostęp do większej bazy aplikacji.

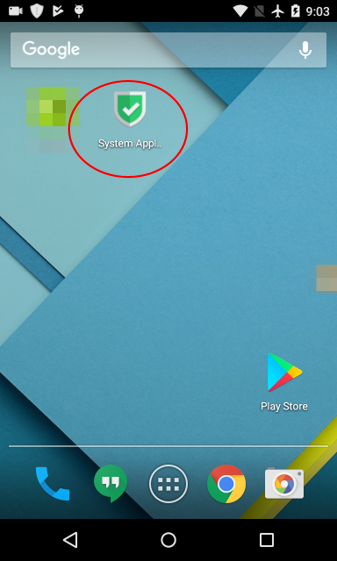

Badacze z Avasta wspólnie z firmą SfyLabs[1], dokonali analizy szkodliwego oprogramowania Catelites i ustalili, że do infekcji dochodzi podczas instalowania programu z nieautoryzowanego źródła lub w wyniku ataku phishingowego. Krótko po zainstalowaniu, na pulpicie urządzenia pojawia się ikona (widoczna poniżej) o nazwie „System Application”.

Przy próbie uruchomienia szkodliwego programu, użytkownikowi pojawią się powiadomienia z prośbą o nadanie praw administratora. Kiedy tylko zostaną one przyznane, szkodnik rozpoczyna działanie. Ikona „System Application” znika, ale pojawiają się nowe, które podszywają się pod znane aplikacje – Gmail, Google Chrome oraz Google Play.

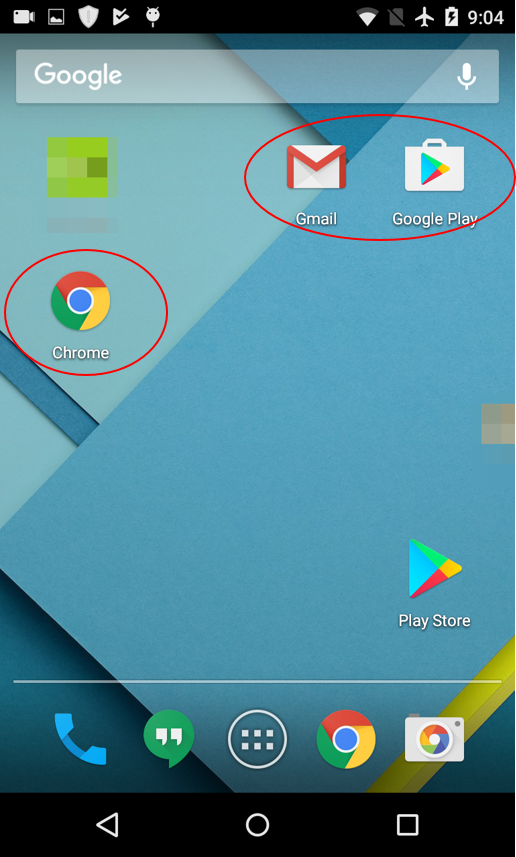

Na poniższym obrazku widać, że w centrum powiadomień pojawiła się informacja o rzekomej konieczności zalogowania się do Google Play. W dalszej kolejności użytkownik proszony jest o podanie danych związanych z kartą kredytową (co w połączeniu z zaufaniem użytkownika do wspomnianej usługi, może uśpić czujność).

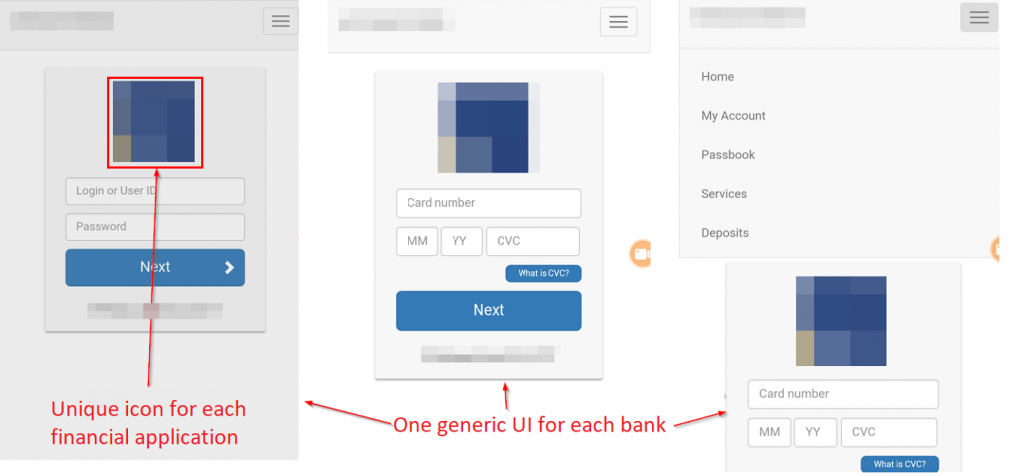

Na tym jednak nie koniec, szkodnik może również sięgnąć po dane logowania do aplikacji bankowej. Potrafi on udawać jedną z 2200 aplikacji bankowych i finansowych (w tym kilka polskich). Jak podkreślają odkrywcy, nie jest to bardzo wyrafinowany atak (jak chociażby LokiBot), gdyż korzysta z nakładki wykonanej w HTML-u. Do tego wstawiany jest odpowiedni logotyp i nazwa banku/instytucji. Pełna lista jest dostępna pod wskazanym przez firmę Avast adresem.

Przy próbie uruchomienia prawdziwej aplikacji bankowej, wyświetlana jest nakładka, w której użytkownik jest proszony o podanie loginu, hasła oraz innych newralgicznych danych (np. związanych z kartą kredytową).

Dalsza analiza szkodnika pokazuje, że ma on wbudowanych wiele funkcji dodatkowych (aczkolwiek nieaktywowanych), np. wykradanie wiadomości SMS. W połączeniu z loginem i hasłem do konta, dałoby to pełną kontrolę nad środkami użytkownika. Pokaz możliwości Catelites widać na poniższym filmie:

Aby zminimalizować ryzyko zainfekowania systemu Android, należy pobierać aplikacje jedynie z zaufanych źródeł, takim jest oficjalny sklep Google Play. Dodatkowo powinno się zwracać na dotychczasową liczbę pobrań i czytać opinie o aplikacji. Na koniec warto rozważyć zainstalowanie aplikacji antywirusowej dla Androida.

[1] https://blog.avast.com/new-version-of-mobile-malware-catelites-possibly-linked-to-cron-cyber-gang