O ransomware pisałem już na blogu wiele razy. Schemat działania takiego oprogramowania jest bardzo prosty. Atakujący infekuje komputer ofiary szkodliwą aplikacją, która szyfruje wszystkie pliki i podłączone dyski, a następnie pokazuje komunikat z żądaniem okupu (najczęściej w bitcoinach) oraz czas jaki ma właściciel danych na zapłacenie. Po wskazanym czasie cena rośnie lub dane są już na zawsze niemożliwe do odzyskania.

Tak wyglądało to do tej pory. Na niecodzienny przypadek ransomware trafili badacze z MalwareHunterTeam[1], którzy donoszą, że zamiast kryptowaluty, ofiara ma przesłać swoje nagie zdjęcia.

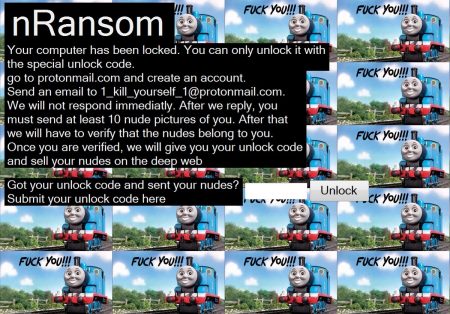

Komunikat na zdjęciu powyżej pokazuje się już po uaktywnieniu na komputerze.

“Twój komputer został zablokowany. Możesz go odblokować jedynie przy pomocy odpowiedniego kodu. Przejdź na wskazaną stronę, załóż tam konto, a następnie wyślij do nas maila. Nie odpowiemy od razu. Kiedy dostaniesz od nas wiadomość, musisz wysłać 10 zdjęć przedstawiających ciebie nago. Zweryfikujemy czy faktycznie są twoje. W ten sposób dostasniesz kod potrzebny do odblokowania komputera, a my sprzedamy twoje zdjęcia.”

Znany serwis VirusTotal, gdzie każdy może przebadać wskazany plik pod kątem “złośliwości”, wskazuje, że większość programów antywirusowych na rynku wykrywa zagrożenie.

Mimo klasyfikowania pliku jako zagrożenia, odkrywcy z MalwareHunterTeam dodają, że po analizie szkodnika okazuje się, że wyświetlany komunikat to jedynie blokada ekranu i w rzeczywistości nie dochodzi do zaszyfrowania danych. Mimo wszystko mogą znaleźć się osoby, które po zobaczeniu zablokowanego ekranu uwierzą, że stracili dostęp do plików.

Najlepszym zabezpieczeniem przeciwko każdemu typowi ransomware jest regularne tworzenie kopii zapasowych wszystkich plików i systemu na oddzielnym nośniku, który podłączany jest tylko na czas wykonywania kopii. Jeżeli będzie podłączony na stałe, w momencie ataku, kopie mogą zostać również zaszyfrowane.

[1] https://motherboard.vice.com/en_us/article/yw3w47/this-ransomware-demands-nudes-instead-of-bitcoin