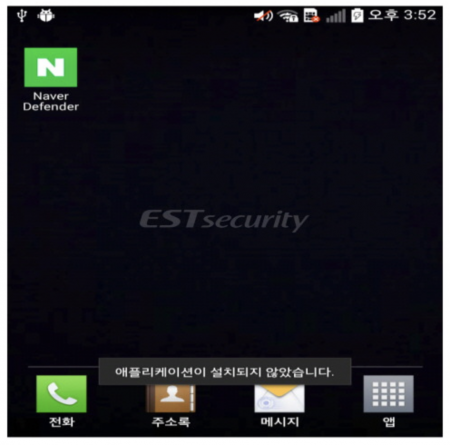

Badacze bezpieczeństwa z Cisco Talos odkryli konia trojańskiego przeznaczonego na system Android, który rozprzestrzenia się m.in. poprzez podszywanie się pod program antywirusowy „Naver Defender”. Niestety w rzeczywistości jest to malware, który ma bardzo bogatą funkcjonalność i może pozyskać na temat użytkownika wiele danych, a niektóre z nich mogą zostać uznane za newralgiczne w przypadku np. firm.

Badacze, którzy przeanalizowali[1] szkodliwe oprogramowanie, zidentyfikowali dwa konie trojański o zbliżonej funkcjonalności. Pierwszy, KevDroid jest narzędziem typu RAT (Remote Administration Tool) i atakujący jest w stanie przy jego użyciu wykonać/wydobyć następujące informacje:

- nagrywanie rozmów telefonicznych i dźwięków

- kradzież historii przeglądanych stron i pobranych plików

- uzyskanie praw roota

- dostęp do zdjęć

- kradzież logów i historii połączeń, SMS-ów i emaili

- ustalanie lokalizacji urządzenia co 10 sekund

- pozyskiwanie listy zainstalowanych aplikacji

Drugi szkodnik był hostowany na tym samym serwerze, który był używany przez KevDroida. Otrzymał on nazwę PubNubRAT (ze względu na ten sam charakter narzędzia do zdalnej administracji, oraz wykorzystanie DSN PubNub). Jego możliwości to kradzież plików, wykonywanie komend, zatrzymywanie procesów i robienie zrzutów ekranu. Celem był system Windows.

Należy zauważyć, że pierwszej analizy dokonała firma ESTsecurity[2]. Co ciekawe, do monitorowania połączeń i zapisywania tych danych, szkodnik wykorzystuje projekt (Open Source) dostępny na GitHubie. Dane są wysyłane na serwer C&C (Command and Control) przy użyciu HTTP POST.

Zarówno w przypadku urządzeń mobilnych, jak i tradycyjnych systemów operacyjnych, należy pamiętać o regularnym aktualizowaniu systemu i zainstalowanych programów, instalowaniu aplikacji z zaufanych źródeł oraz posiadaniu ochrony antywirusowej. Dobrym i wskazanym nawykiem jest także tworzenie kopii zapasowych.

[1] http://blog.talosintelligence.com/2018/04/fake-av-investigation-unearths-kevdroid.html

[2] http://blog.alyac.co.kr/1587