Urządzenia typu DVR w większości przypadków służą do nagrywania materiałów telewizyjnych na dysk twardy, ale jedną z funkcji tych urządzeń jest również utrwalanie i podgląd obrazu udostępnianego bezpośrednio z kamer bezpieczeństwa właściciela.

Jak donoszą różne serwisy[1][2], argentyński badacz ds. bezpieczeństwa, Ezequiel Fernandez opublikował narzędzie, które w łatwy sposób potrafi wyekstrahować dane (niezabezpieczone hasło) z urządzeń DVR różnych producentów.

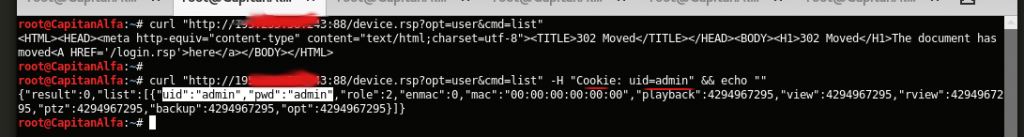

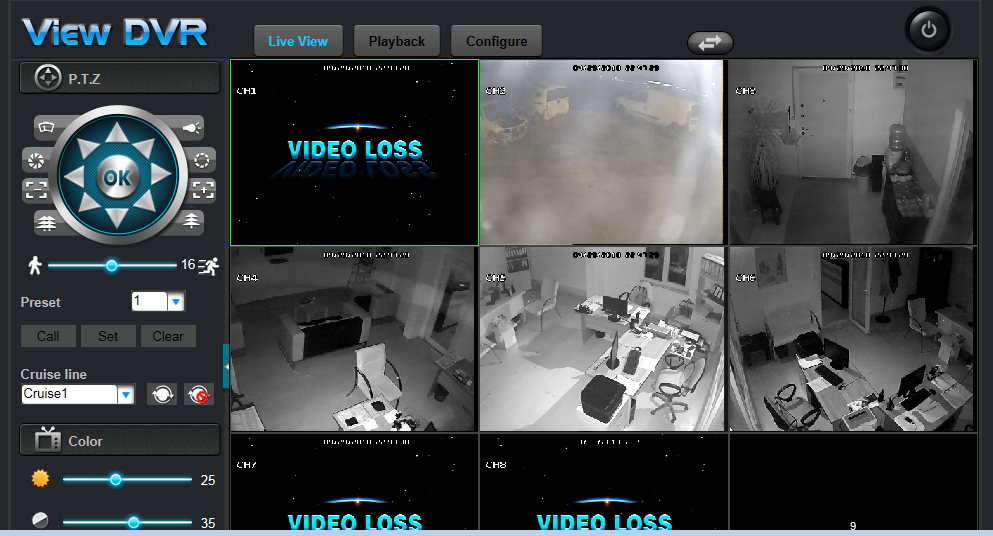

W ten sposób atakujący może uzyskać dostęp do podglądu na żywo z kamer, których materiał miał być rejestrowany na DVR. Co ciekawe exploit, który wykorzystuje odnalezioną przez badacza lukę jest na tyle mały, że cały jego kod zmieściłby się w jednym tweecie… Okazuje się, że błąd polega na możliwości podmiany ciasteczka w przeglądarce w taki sposób, że zwraca ono hasło w niezaszyfrowanej formie.

Na stronie serwisu Bleeping Computer została opublikowana lista urządzeń, które są podatne na atak. Na chwilę obecną wszystko wskazuje na to, że dziesiątki tysięcy urządzeń można monitorować bez wiedzy właścicieli. Na dowód tego badacz opublikował również kilka zrzutów ekranu.

Do dnia opublikowania wiadomości przez badacza, nie odnotowano żadnych ataków wynikających z tej luki.

[1] https://www.bleepingcomputer.com/news/security/new-hacking-tool-lets-users-access-a-bunch-of-dvrs-and-their-video-feeds/

[2] https://sekurak.pl/nagrywarki-obrazow-z-kamer-ustaw-ciastko-uidadmin-i-masz-haslo-admina-w-plaintext/