Analizując ataki, w których dochodzi do wykorzystania wizerunku konkretnej firmy, trudno nie odnieść wrażenia, że jednym z najczęściej używanych jest ten należący do Adobe z odtwarzaczem Flash Player na czele. Przez lata użytkownicy przyzwyczajali się, że do prawidłowego odtwarzania większości stron czy treści multimedialnych potrzebna jest odpowiednia wtyczka. Z tego względu motyw koniecznej aktualizacji tego komponentu dość często pokazuje się w ramach ataków phishingowych i scamowych.

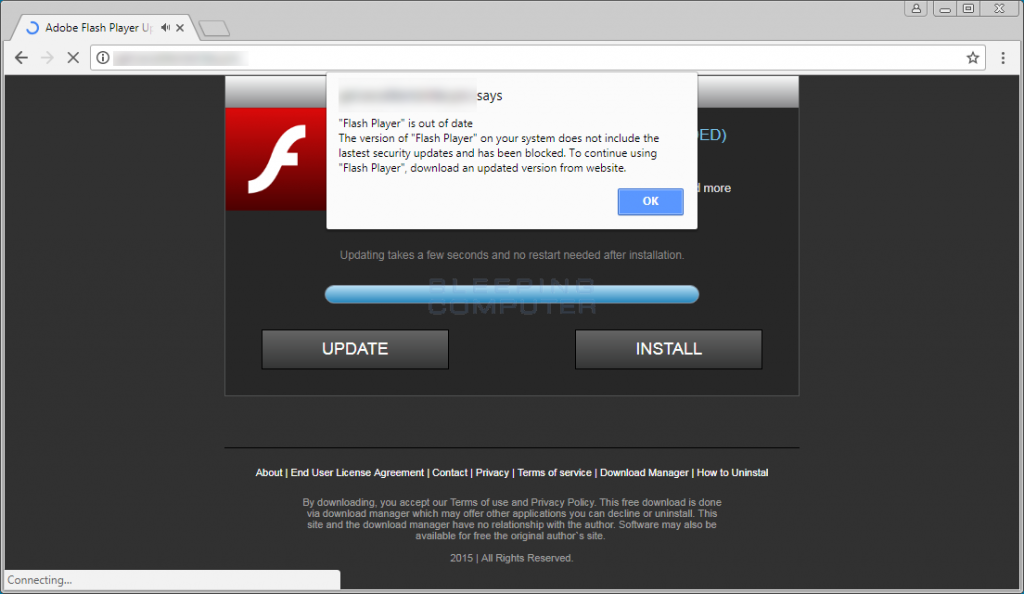

Jak wskazał Lawrence Abrams w opublikowanym na łamach serwisu Bleeping Computer[1] tekście, czasami oprogramowanie typu adware (wyświetlanie reklam i przekierowanie stron) zainstalowane na komputerze, próbuje nakłonić użytkownika do zainstalowania dodatkowych aplikacji, które nie oferują żadnej pożytecznej funkcjonalności lub jest ona wręcz szkodliwa.

W opisywanym przykładzie chodzi konkretnie o witrynę, na którą został przekierowany badacz. Z opisu i wyglądu wygląda ona jak aktualizacja Flash Playera. W rzeczywistości nie ma ona nic wspólnego z firmą Adobe. Zamiast tego pobierane jest szkodliwe oprogramowanie:

Na powyższym obrazku widać, że pobieranie zostało zainicjowane automatycznie. Co ciekawe, pobrany plik nazywa się java-player.exe. Po uruchomieniu pliku wykonywalnego, użytkownik infekuje swój komputer aplikacją mającą za zadanie kopać kryptowalutę. Cała wolna moc obliczeniowa komputera zostaje wykorzystana, co objawia się nie tylko mniej wydajną pracą, ale również większą ilością wytwarzanego ciepła przez CPU.

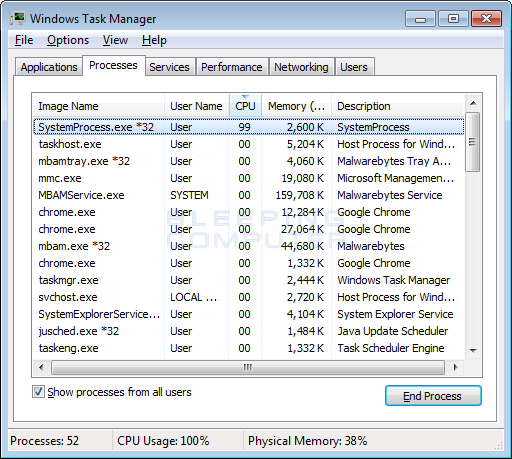

Jak widać na powyższym obrazku, na liście uruchomionych procesów pojawił się nowy, który odpowiedzialny jest za uruchomienie „koparki” w momencie logowania się użytkownika do komputera. W tym przypadku zużywa on 99% mocy procesora.

Aby uniknąć tego typu infekcji, najlepiej regularnie aktualizować aplikacje bezpośrednio z poziomu programu, a nie poprzez stronę. Dobrze też posiadać aplikację chroniącą komputer przed szkodliwym oprogramowaniem oraz przeanalizować czy komunikat, który widzimy jest faktycznie prawdziwy i wyświetlany na rzeczywistej stronie producenta (podobnie jak w przypadku phishingu, dobrze jest sprawdzić certyfikat strony).

[1] https://www.bleepingcomputer.com/news/security/fake-adobe-flash-update-sites-pushing-cpu-miners/