W wielu raportach możemy znaleźć informację, że prawie wszystkie współczesne mobilne zagrożenia, są pisane z myślą o systemie Android. Mimo, że faktycznie to platforma firmy Google znajduje się pod największym ostrzałem cyberprzestępców, nie znaczy to, że drugi co do popularności system jest wolny od wad.

Czy iOS jest bezpieczniejszy?

O powodach, dla których cyberprzestępcy w pierwszej kolejności atakują Androida, wspominaliśmy w tych artykułach. Na system iOS jest mniej szkodliwych programów, gdyż aplikacje można instalować tylko z oficjalnego sklepu (dzięki czemu zmniejsza się ryzyko infekcji). Po drugie platforma firmy Apple przeznaczona jest dla wąskiego grona urządzeń (iPody, iPady i iPhone’y). Po trzecie, system ten nie jest tak popularny jak Android, który jest instalowany zarówno na urządzeniach tanich, jak i produktach premium. Nie bez znaczenia jest też fakt, że Apple bardzo długo wspiera swój sprzęt, udostępniając łatki bezpieczeństwa i poprawki błędów w oprogramowaniu. Przeciętnie urządzenia tej marki są wspierane nowymi systemami przez 4-5 lat. To dużo dłużej w porównaniu do Androida, który czasami nie otrzymuje od producenta sprzętu nawet jednej aktualizacji, zwłaszcza w tańszych urządzeniach.

Być może kreuje się z tego obraz systemu idealnego, ale prawda jest taka, że żadna platforma nie jest w pełni bezpieczna na ataki. Także iOS ma swoje słabości i miewa gorsze chwile, które narażały użytkowników na utratę danych.

Fragmentacja – wróg bezpieczeństwa.

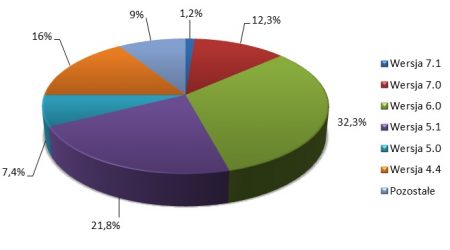

Fragmentacja systemów to zjawisko, którego chce uniknąć każdy producent systemów operacyjnych. Chodzi o sytuację, w której użytkownicy korzystają jeszcze ze starych i niewspieranych już systemów operacyjnych. W przypadku Androida fragmentacja jest bardzo duża. Najlepiej odda to poniższa, statystyka (kwiecień 2017):

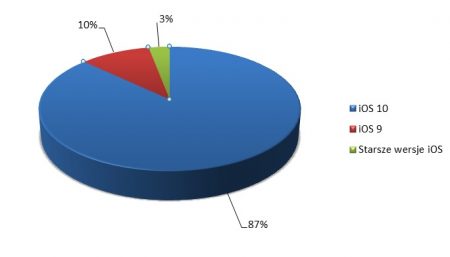

Warto zauważyć, że wersje systemu 7.1 i 7.0 posiada mniej niż 15% urządzeń, podczas gdy zostały one zaprezentowane w 2016 roku. Dodatkowo kilka dni temu pojawił się Android 8, który póki co ma szczątkowy (nie objęty w statystykach) udział. Wersja 4.4 z 2013 roku obecna jest na co szóstym urządzeniu z Androidem. Dla porównania prezentujemy także statystyki fragmentacji systemu iOS (luty 2017 roku):

Prawie dziewięciu na dziesięciu posiadaczy urządzenia mobilnego firmy Apple, ma zainstalowaną najnowszą wersję systemu (wydaną w 2016 roku), a jedynie 3% użytkowników ma system sprzed 2015 roku.

Co jednak fragmentacja oznacza w praktyce? Zdarza się, że twórcy aplikacji nie wspierają starszych systemów i z tego powodu nie można ich zainstalować na urządzeniu. Jest to niewygodne dla użytkownika, ale dużo gorszym problemem jest bezpieczeństwo. Tak jak już wspominaliśmy na początku, w oprogramowaniu z czasem mogą zostać odkryte luki, dzięki którym możliwe jest np. przejęcie kontroli nad urządzeniem. Jeżeli producent nie dostarcza aktualizacji, to używanie takiego sprzętu niesie ze sobą ryzyko.

Czy przeprowadzano ataki na system iOS?

Mimo, że ciężko dostać się na system iOS tradycyjną drogą (instalując oprogramowanie tylko z oficjalnego sklepu), to absolutnie nie jest to niemożliwe i znanych jest wiele błędów i luk, które pozwoliły na przejęcie kontroli nad urządzeniem, a nawet zainstalowanie oprogramowania szpiegującego. W tym artykule wymienimy jedynie kilka podatności, które pojawiły się w przeszłości, ale należy pamiętać, że na przestrzeni lat podobnych luk było dużo, dużo więcej.

Jednak dodać należy, że znalezienie luki i napisanie exploita dla systemu iOS nie jest wcale takie łatwe. Najlepiej świadczy to tym fakt, że niektóre firmy, gotowe są zapłacić 1,5 miliona dolarów za działającego exploita[1].

Na pierwszy ogień weźmy szkodnika WireLurker, który wykorzystywał lukę w różnych wersjach systemu iOS 7 oraz iOS 8. Do infekcji dochodziło w momencie połączenia urządzenia przy pomocy portu USB, z komputerami pracującymi pod kontrolą systemu OS X oraz Windows. Niestety w trakcie prowadzonych eksperymentów okazało się[2], że lukę można wykorzystać także poprzez

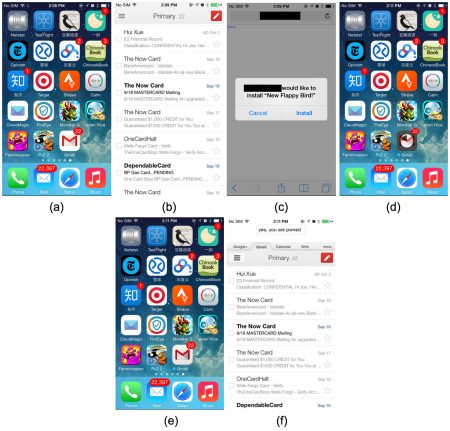

SMS-y i e-maile. Możliwości wykorzystania wspomnianej dziury są bardzo duże. Atakujący jest w stanie zastąpić oryginalną i prawdziwą aplikację (np. do bankowości mobilnej lub klienta poczty) szkodliwym odpowiednikiem, najzwyczajniej ją podmieniając. Użytkownik może nawet nie zauważyć różnicy, a dane przy pomocy fałszywej aplikacji zostaną skradzione. Poniżej znajdują się przykłady, które lepiej obrazują omawiany atak:

- Na dole ekranu znajduje się ikona prawdziwej aplikacji Gmail.

- Po otwarciu widzimy, że część wiadomości jest nieprzeczytana.

- Użytkownik otrzymuje np. SMS-a z linkiem do pobrania aplikacji. Po kliknięciu, widzimy komunikat z pytaniem czy chcemy zainstalować grę „New Flappy Bird!”.

- Po kliknięciu „Install”, możemy zauważyć, że oryginalna aplikacja zostaje zastąpiona fałszywą (na obrazku widać moment instalacji).

- Widzimy, że aplikacja wygląda identycznie jak oryginalna.

- Nawet po otwarciu aplikacji, nie ma różnicy. Nieprzeczytane wiadomości w dalszym ciągu są nieotwarte. Widoczny na samej górze komunikat „yes, you are pwned” został dodany przez odkrywców, by lepiej pokazać przykład.

Dodatkowo na kanale YouTube, badacze umieścili film, który pokazuje działanie szkodnika

Także niektóre wbudowane usługi mogą zawierać błędy. Przykładem jest opcja tworzenia prywatnego hotspota. Jeżeli jesteśmy w terenie i potrzebujemy skorzystać na laptopie z internetu, możemy go udostępnić bezpośrednio z telefonu.

W iOS 6 i wcześniejszych wersjach istniała możliwość szybkiego złamania domyślnego hasła. System tworzył hasła składające się ze słowa oraz czterech cyfr. Okazało się jednak, że pochodzą one ze słownika zawierającego 52500 pozycji. Początkowo atak trwał 49 minut, więc był mało praktyczny. Badaczom udało się jednak zoptymalizować[3] metodę łamania hasła do… 50 sekund. Skutkiem zdobycia hasła mogło być podsłuchiwanie komunikacji, a nawet przeprowadzenie bardziej zaawansowanego ataku. Na szczęście Apple dość szybko załatało dziurę i nie występuje ona w kolejnych generacjach systemu. Całość pokazuje jednak, że nawet w stosunkowo bezpiecznych usługach, można znaleźć niedociągnięcia.

Kolejnym przykładem jest dziura w iOS 9.3.4, która pozwala na zainstalowanie szkodliwego oprogramowania o nazwie Pegasus i kradzież informacji takich jak wiadomości SMS, e-maile, zdjęcia, historię przeglądanych stron oraz dane z niektórych aplikacji np. Facebook czy WhatsApp. Do zainfekowania sprzętu nie była wymagana przesadna i skomplikowana interakcja z użytkownikiem. Wystarczyło wejść na odpowiednio spreparowaną stronę… i gotowe. Wszystko odbywało się w tle, bez wiedzy ofiary. Największym problemem dla użytkowników było to, że każde domyślne zabezpieczenie systemu było przez szkodnika omijane. Dopiero kolejna aktualizacja systemu rozwiązała ten problem. Niestety, jak sugerują[4] badacze Pegasus był używany najprawdopodobniej już od iOS 7, co daje ponad dwa lata działania w ukryciu.

Podsumowanie

Każdy system operacyjny i każda aplikacja może zawierać luki, potencjalnie zagrażające bezpieczeństwu. Nie ma systemu idealnego i żadne dodatkowe metody ochrony danych nie dadzą stuprocentowej gwarancji, że informacje nie zostaną przechwycone. Należy jednak pamiętać, że najsłabszym ogniwem zawsze jest człowiek. Często zainfekowanie systemu jest możliwe po wykonaniu określonych czynności, np. odwiedzeniu witryny, którą ktoś nam przesłał SMS-em. Jeżeli w takim momencie nie zorientujemy się, że coś jest nie tak, później możemy nie mieć szansy na naprawienie błędów. Z tego powodu warto uświadamiać innych, jakie zachowania są niewskazane i jak istotne są aktualizacje systemu.

[1] https://onetech.pl/zerodium-oferuje-15-mln-za-zdalny-jailbreak-ios-10/

[2] https://www.fireeye.com/blog/threat-research/2014/11/masque-attack-all-your-ios-apps-belong-to-us.html

[3] https://zaufanatrzeciastrona.pl/post/domyslne-haslo-hotspota-ios-banalne-do-zlamania/

[4] https://info.lookout.com/rs/051-ESQ-475/images/lookout-pegasus-technical-analysis.pdf