Luka typu zero-day oznacza, że w jakimś oprogramowaniu lub systemie wykryto podatność, na którą stworzono już exploita, ale nie jest jeszcze dostępna aktualizacja. Są to bardzo niebezpieczne sytuacje, bo użytkownik jest wystawiony na potencjalne ryzyko ataku, przed którym może nie mieć środków do obrony.

Jak donosi serwis Arstechnica[1], przez kilka dni możliwe było przeprowadzenie ataku poprzez exploita wykorzystującego dziurę w Oracle WebLogic (w punktacji CVE otrzymała ona 9,8/10). Pozwalało to atakującym na wykonanie dowolnego kodu na serwerze, a w tym przypadku zainstalowanie ransomware. Jakby tego było mało, wykorzystano przynajmniej dwie różne „rodziny” tego typu oprogramowania – Sodinokibi oraz GrandCrab, o którym można znaleźć wpisy na łamach naszego bloga.

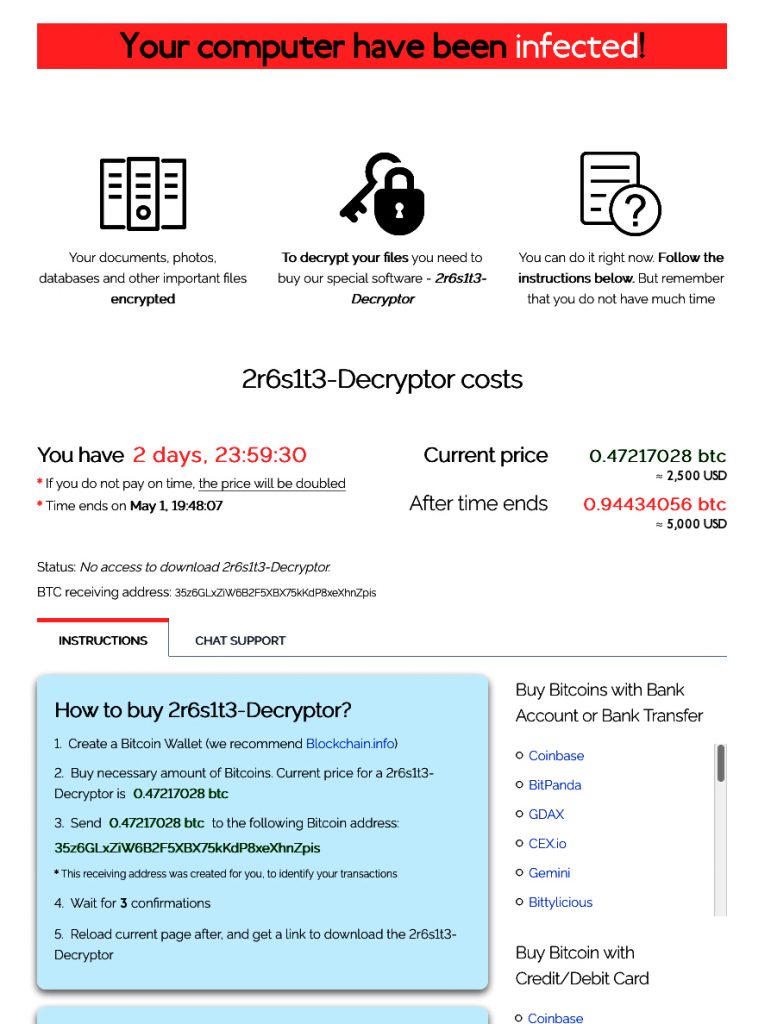

Jak widać na powyższym obrazku, po infekcji pojawiał się komunikat z czasem jaki pozostał użytkownikowi do zapłacenia za narzędzie deszyfrujące, którego koszt wynosił około $2500 w bitcoinach. Jeżeli termin został przekroczony, cena za odzyskanie danych była podwajana.

Najgorsze jest jednak to, że ze strony użytkownika nie wymagana była żadna interakcja. Nie potrzeba było klikać otrzymanego hiperłącza lub namawiać do otwarcia załącznika. Cały proces jest zautomatyzowany. Na szczęście Oracle opublikowało już łatkę, którą należy jak najszybciej zainstalować. Dziury zindeksowane jako krytyczne są olbrzymim problemem nie tylko dla administratorów, ale również dla użytkowników korzystających np. z aplikacji webowych w postaci usługi chmurowej (w przypadku opisywanej luki). Najlepszym sposobem na zabezpieczenie zasobów jest tworzenie regularnych kopii danych, bez względu czy mowa o użytkownikach domowych czy firmach.

[1]https://arstechnica.com/information-technology/2019/04/zeroday-attackers-deliver-a-double-dose-of-ransomware-no-clicking-required/